1:安装前的注意事项

Access Server 是一个面向 Internet 的应用程序,因为传入的 VPN 连接将源自 Internet。因此,它应该使用公共子网(请参阅 https://docs.cloud.oracle.com/iaas/Content/Network/Concepts/overview.htm#Public)。

鉴于 Access Server 需要访问 Internet,两个重要的考虑因素是:

1. 公共 IP 地址– 我们建议使用保留的公共 IP 地址而不是临时地址,因为访问服务器的 IP 地址或主机名在 VPN 客户端所需的连接配置文件中进行配置,以建立与访问服务器的 VPN。分配保留的公共 IP 地址意味着即使特定实例终止并且 IP 地址与新实例相关联,访问服务器的主机名或 IP 地址的 DNS 条目仍然存在。请参阅 https://docs.cloud.oracle.com/iaas/Content/Network/Tasks/managingpublicIPs.htm

2. 防火墙——在 OCI 中,安全列表充当子网级别的防火墙,而网络安全组充当特定实例的防火墙。您是否依赖一种或两种访问安全级别。需要添加其他安全列表或网络安全组以允许从 Internet 对访问服务器的传入访问。见附录 A

2:安装后检查

AS 主机名:配置的主机名或 IP 地址用于通知 VPN 客户端需要建立 VPN 的访问服务器的身份。默认情况下,这被配置为运行访问服务器的实例的私有 IP 地址。这需要通过登录管理员门户网站进行更改。如果未将其更改为访问服务器的公共 IP 地址或解析为访问服务器的公共 IP 地址的主机名,VPN 客户端将无法连接到访问服务器。

供客户端使用的 DNS 服务器:如果来自这些客户端的 Internet 流量需要通过 VPN 路由,则需要配置发送到 VPN 客户端的 DNS 服务器的 IP 地址。

如果没有正确配置这些设置,VPN 将无法正常运行。

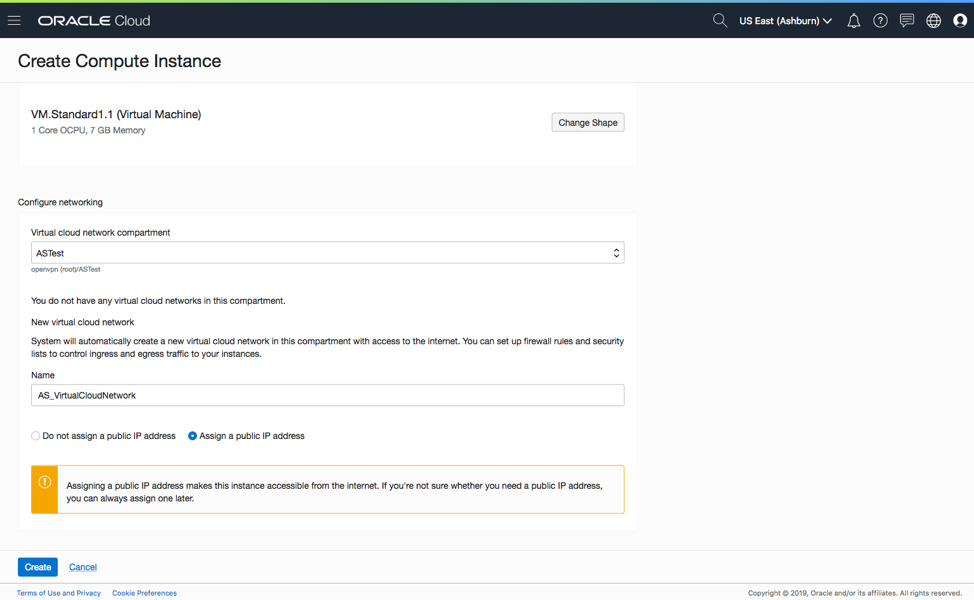

3:创建实例时配置网络

如果您不想使用保留的公共 IP 地址,请启用“分配公共 IP 地址”。

如果要使用保留的公共 IP 地址,请选择“不分配公共 IP 地址”。此外,如果已创建访问服务器特定的 NSG,请选择该 NSG。

4:创建实例后

记下分配的临时公共 IP 地址(在本例中为 150.136.215.223)或采取必要的步骤为 VNIC 分配保留的公共 IP 地址。见附录 C。

检查与 VNIC 关联的 NSG 和与 VCN 子网关联的安全列表是否打开了所有需要的入口端口。见附录 A。

5:SSH进入实例

使用openvpnas 作为用户帐户并使用 ssh 到实例的公共 IP 地址。

OpenVPN 访问服务器设置向导会在您首次登录设备时自动运行。如果您希望以后再次运行此向导,请在终端中发出sudo ovpn-init命令。

通读 EULA,然后输入yes表示您同意。

> 这将是主要的访问服务器节点吗?

说明:如果这是您的初始访问服务器节点,请按Enter接受默认设置。否则,如果您正在设置故障转移节点,请将其更改为no。

> 请指定 Admin Web UI 使用的网络接口和 IP 地址:

说明:这将是 OpenVPN 访问服务器监听 Admin Web UI 请求的界面。确保您可以访问列出的界面,否则您将无法登录到您的服务器。如果您不确定要使用什么接口,请为所有接口选择选项1。请注意,如果您的网络没有为您的设备分配 DHCP 租约,或者您计划为服务器使用静态 IP,则需要在此处指定所有接口,并按照后面部分中分配静态 IP 的说明进行操作。本文。在 Web Admin UI 中完成向导后,可以随时更改此选项。

> 请指定 Admin Web UI 的端口号。

说明:这是您将用于访问基于 Web 的管理区域的端口。除非需要自定义,否则将其保留在默认端口通常是安全的。

> 请指定 OpenVPN 守护程序的 TCP 端口号

说明:这是客户端用于连接到您的 VPN 服务器的端口。如果您的服务器位于基于 NAT 的路由器后面,则必须将此端口转发到 Internet。默认情况下,为方便起见,基于 Web 的管理区域也在此端口上运行,但可以在 Admin Web UI 界面中禁用此设置。

> 客户端流量是否应该默认通过 VPN 路由?

说明:如果您只有一个希望远程用户通过 VPN 连接的小型网络,请选择no。否则,如果您希望在用户连接时一切都通过 VPN(如果您想通过不安全的链接保护数据通信特别有用),请为此选项选择是。提供提示的答案。

> 客户端 DNS 流量是否应该默认通过 VPN 路由?

说明:如果您希望您的 VPN 客户端能够使用现场 DNS 服务器解析本地域名,请为此选项选择是。否则,选择no。请注意,如果您为上一个选项选择了“是”,则无论您在此处为此选项设置什么,所有流量都将通过 VPN 进行路由。

> 通过内部数据库使用本地身份验证?

说明:如果您希望 OpenVPN 访问服务器保留一个内部身份验证数据库来验证您的用户,请为此选项选择是。打开此选项后,您将能够在 Admin Web UI 中定义和/或更改用户名和密码。如果您为此选项选择否,将使用 Linux PAM 身份验证,您将需要在 Linux 操作系统本身内添加/更改/删除用户。如果您想使用 LDAP 或 RADIUS 作为您的身份验证方法,您需要在登录到 Web Admin UI 后进行更改。

> 默认情况下客户端是否可以访问私有子网?

说明:此选项定义您的 OpenVPN 访问服务器的默认安全设置。什么时候应该默认通过 VPN 路由客户端流量?设置为no,它定义了您的 VPN 客户端能够访问的子网列表。登录到 Admin Web UI 区域后,您可以向此列表添加更多条目。如果默认情况下是否应通过 VPN 路由客户端流量,此选项将无效?设置为yes。

> 您想以“openvpn”身份登录到管理界面吗?

说明:这定义了您将用于登录访问服务器管理 UI 区域的初始用户名。如果您将自己锁定在自己的服务器之外,此用户名也将用作您的“锁定”管理员用户名。如果您想指定自己的用户名,请选择no。否则,接受默认值是。

> 为现有用户或新用户帐户指定用户名:

说明:输入您想使用的初始用户名,而不是默认的“ openvpn ”。

> 输入“用户”帐户的密码:

> 确认“用户”帐户的密码:

说明:指定您要用于该帐户的密码。

> 请指定您的 OpenVPN-AS 激活密钥(或留空以稍后指定):

说明:如果您购买了 OpenVPN Access Server 软件的激活密钥,请在此处输入。否则,将其留空。OpenVPN Access Server 包括两个免费连接用于测试目的。

完成设置向导后,您可以访问 Admin Web UI 区域来配置 VPN 的其他方面。请注意,由于机器内部未显示公共 IP 地址,因此设置向导中显示的链接将无法访问 Web 界面。因此,您需要将内部 IP 地址替换为已分配的外部公共 IP。如前所述,您将能够在 VPN 端口和管理端口上访问管理 Web UI,除非您在管理 Web UI 中禁用此行为。

注意:如果您在设置向导中对Do you want to log in to the Admin UI as "openvpn"?选项选择是,则需要通过运行以下命令定义此帐户的密码:

须藤密码 openvpn

并按Enter。

5.1:等待初始配置完成

5.2 : 为 OpenVPN Access Server Administrator 设置密码

使用sudo passwd openvpn为具有默认用户名 openvpn 的 Access Server 管理员帐户设置密码

5.3:更改默认时区

默认时区设置为美国(太平洋 - 洛杉矶)。如果您居住在另一个时区并且想要更改此设置,请运行以下命令(系统会询问您要设置哪个时区):

sudo dpkg-重新配置 tzdata

配置此设置后,系统将显示新的本地时间。

5.3.1:安装NTP客户端自动同步时间

6:连接到 Access Server Admin 门户

输入 https://publicipaddress/admin。其中 publicipaddress 是分配给之前创建的实例的公共 IP 地址(在本例中为 150.136.215.223)。Access Server 门户使用自签名证书,这将导致浏览器显示安全警告。接受风险并继续。

6.1:登录管理门户

使用您之前设置的密码。

6.2 : 查看登录状态

内部 IP 地址被用作服务器名称。这需要使用配置下的网络设置进行更改。

6.3:更改服务器名称

将服务器名称更改为实例的公共 IP 地址。您可以在此处使用 IP 地址或主机名,但强烈建议您使用主机名,因为您的客户端将依赖此设置来知道连接到哪里,并且更新 DNS 记录比重新安装要容易得多所有客户端更新他们需要连接的 IP 地址。此外,SSL 证书需要正确的 FQDN 主机名才能正常运行。

注意:如果您将此设置保留为默认设置,则您的所有客户端都将无法连接到您的 VPN 服务器,因为默认情况下它被设置为不可路由的(私有)IP 地址!

6.4 : 检查 VPN 设置 & 配置 DNS 服务器

需要打开让客户端使用特定 DNS 服务器的设置。然后,您可以配置您选择的主要和次要 DNS 服务器 IP 地址。

7 : 附加安全建议

8 : 附录 A:入口应用程序流量和防火墙配置

8.1 : 添加规则到 VCN 的安全列表

8.1.1:进入 VCN 部分后,单击侧边栏中的“安全列表”

8.1.2:选择安全列表

这里显示了对默认安全列表的修改。但是,可以添加新的安全列表。

8.1.3 : 添加入口规则

8.1.4 : 添加 TCP 入口规则

端口 943 用于访问 Access Server Admin 和 Client 门户。端口 443 用于 OpenVPN VPN 隧道。

8.1.5 : 添加 UDP 入口规则

端口 1194 用于 OpenVPN VPN 隧道。

8.1.6:完成入口规则

8.2:向网络安全组添加规则

本节显示所需的最小入口规则。如果需要,添加 ICMP。

8.2.1:选择 VCN 的 NSG 部分

8.2.2:创建一个新的 NSG

8.2.3:提供 NSG 名称和分区

8.2.4:为所需的 TCP 端口创建入口规则

8.2.5 : 为 UDP 端口添加另一个规则

8.2.6:创建实例时选择 NSG

9 : 附录 B:站点到站点网络的注意事项

9.1:禁用源/目标检查

如果您的 VPN 设置包含云实例和本地计算机之间的站点到站点设置,则需要禁用 OCI 上的源目标检查保护,否则路由将无法正常运行。如果您希望来自 VCN 的流量直接流向 VPN 客户端子网中 VPN 客户端的 VPN IP 地址,则也必须使用此设置,否则此安全功能将阻止流量。

9.1.1:从查看实例详细信息时显示的资源中选择附加的 VNIC

9.1.2:展开选项找到Edit VNIC

9.1.3:检查“跳过源/目标检查”

9.2:设置静态路由

默认情况下,OpenVPN 访问服务器通过使用 NAT 方法(网络地址转换)让 VPN 客户端访问您的 VNC。使用此方法,来自 VPN 客户端的流量将似乎来自访问服务器的本地 IP 地址。出于这个原因,路由不是必需的,并且更容易实现。然而,使用这种方法的一个缺点是来自 VNC 本身的流量不能直接访问 VPN 客户端,因为 NAT 引擎阻止了这种直接联系。为了允许通过 VNC 直接寻址 VPN 客户端,您需要将访问服务器配置为使用路由方法而不是 NAT。一旦完成,来自 VPN 客户端的数据包的源 IP 地址将保持不变,然后可以从 VNC 网络直接访问 VPN 客户端子网。然而,因为 VNC 不会自动识别 VPN 实例内的 VPN 子网,所以它不知道如何将返回的流量发送回实例。要更正此问题,您需要在 VNC 的路由表中添加静态路由,以便返回流量正常流动。要了解如何执行此操作,请参阅有关 OCI 路由的文档:https://docs.cloud.oracle.com/iaas/Content/Network/Tasks/managingroutetables.htm

10:附录 C:保留公共 IP 地址的使用

https://docs.cloud.oracle.com/iaas/Content/Network/Tasks/managingpublicIPs.htm