精彩评论

- 张麻子是杂种(2个月前 (12-09))

从有人以来就没有比张麻子更邪恶 张口闭口为人民,害死几千万人还为人民,为自己的皇位还差不多,...

评:深度解析《让子弹飞》 al2359(3年前 (2023-02-06))

求科学离线插件,谢谢!34401355@qq.com

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程al2359(3年前 (2023-02-06))

求科学离线插件,谢谢!!!

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程

fail2ban可以监视你的系统日志,然后匹配日志的错误信息执行相应的屏蔽动作。网上大部分教程都是关于fail2ban + iptables组合,考虑到CentOS 7已经自带Firewalld,并且使用Firewalld作为网络防火墙更加简单方便,分享下fail2ban + Firewalld使用方法。检查第一步: 安装iptables-services

yum install -y iptables-servicesservice iptables status #查看iptables防火墙状态 或 systemctl status firewalld #查看firewall防火墙服务状态 相关操作命令: #iptables防火墙 service iptables start #启动防火墙 service iptables stop #停止防火墙 service iptables restart #重启防火墙 #firewall防火墙 service firewalld start # 开启 service firewalld stop # 关闭 service firewalld restart # 重启 执行: service iptables restart 重启 IPtable; 执行:service iptables status

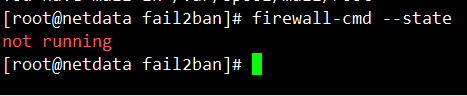

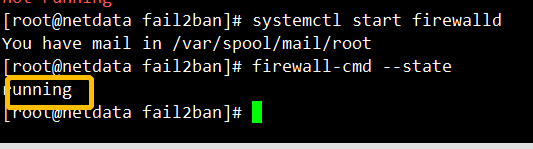

查看Firewalld是否启用 : firewall-cmd --state

#查看Firewalld状态

#如果您已经安装iptables建议先关闭

service iptables stop

#查看Firewalld状态

firewall-cmd --state

#启动firewalld

systemctl start firewalld

#设置开机启动

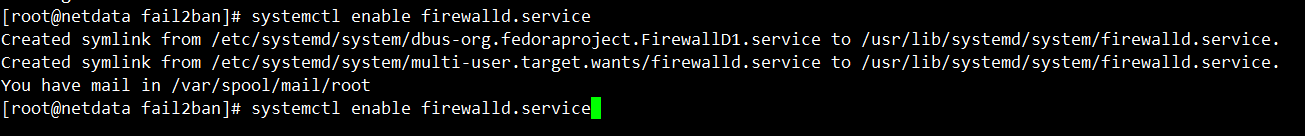

systemctl enable firewalld.service

启用Firewalld后会禁止所有端口连接,因此请务必放行常用的端口,以免被阻挡在外,以下是放行SSH端口(22)示例,供参考:

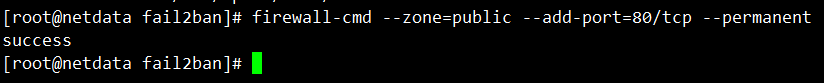

#放行80端口

firewall-cmd --zone=public --add-port=80/tcp --permanent

#重载配置

firewall-cmd --reload

#查看已放行端口

firewall-cmd --zone=public --list-ports

安装fail2ban

fail2ban可以监控系统日志,并且根据一定规则匹配异常IP后使用Firewalld将其屏蔽,尤其是针对一些爆破/扫描等非常有效。

#CentOS内置源并未包含fail2ban,需要先安装epel源

yum -y install epel-release

#安装fial2ban

yum -y install fail2ban

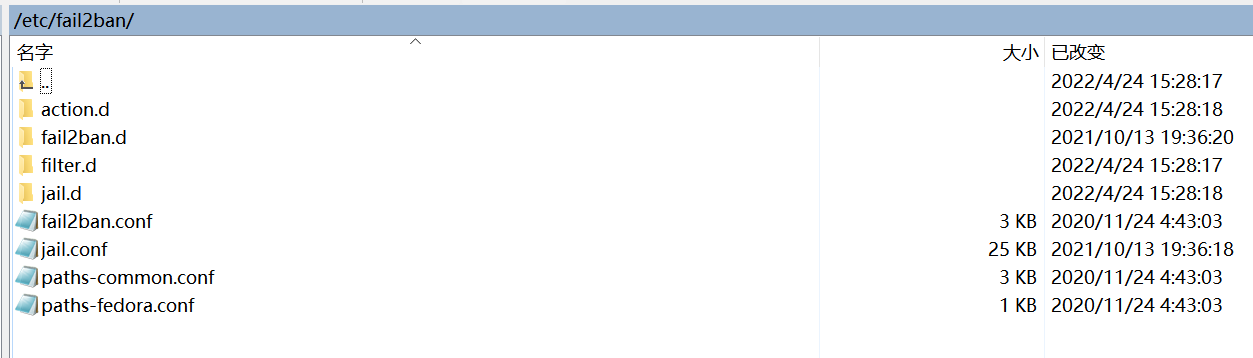

安装成功后fail2ban配置文件位于/etc/fail2ban,其中jail.conf为主配置文件,相关的匹配规则位于filter.d目录,其它目录/文件一般很少用到,如果需要详细了解可自行搜索。

配置规则

配置规则

新建jail.local来覆盖fail2ban的一些默认规则:

#新建配置

vi /etc/fail2ban/jail.local

#默认配置

[DEFAULT]

ignoreip = 127.0.0.1/8

bantime = 86400

findtime = 600

maxretry = 5

#这里banaction必须用firewallcmd-ipset,这是fiewalll支持的关键,如果是用Iptables请不要这样填写

banaction = firewallcmd-ipset

action = %(action_mwl)s

ignoreip:IP白名单,白名单中的IP不会屏蔽,可填写多个以(,)分隔

bantime:屏蔽时间,单位为秒(s)

findtime:时间范围

maxretry:最大次数

banaction:屏蔽IP所使用的方法,上面使用firewalld屏蔽端口

防止SSH爆破

如果您还在使用默认SSH端口(22),可能每天都会被扫描,强烈建议先参考《Linux服务器之登录安全》加强服务器防护,或者可以使用fail2ban将恶意IP屏蔽。

继续修改jail.local这个配置文件,在后面追加如下内容:

[sshd]

enabled = true

filter = sshd

port = 22

action = %(action_mwl)s

logpath = /var/log/secure

[sshd]:名称,可以随便填写

filter:规则名称,必须填写位于filter.d目录里面的规则,sshd是fail2ban内置规则

port:对应的端口

action:采取的行动

logpath:需要监视的日志路径

到这一步,我们jail.local的规则看起来可能像下面这样子:

[DEFAULT]

ignoreip = 127.0.0.1/8

bantime = 86400

findtime = 600

maxretry = 5

banaction = firewallcmd-ipset

action = %(action_mwl)s

[sshd]

enabled = true

filter = sshd

port = 22

action = %(action_mwl)s

logpath = /var/log/secure

上面的配置意思是如果同一个IP,在10分钟内,如果连续超过5次错误,则使用Firewalld将他IP ban了。输入systemctl start fail2ban启动fail2ban来试试效果。

使用另一台服务器不断尝试连接SSH,并且不断的将密码输入错误,你会发现连续超过5次后直接连不上,说明IP被ban了,可以输入:fail2ban-client status sshd查看被ban的IP,如下截图。

防止CC攻击

这里仅以Nginx为例,使用fail2ban来监视nginx日志,匹配短时间内频繁请求的IP,并使用firewalld将其IP屏蔽,达到CC防护的作用。

#需要先新建一个nginx日志匹配规则

vi /etc/fail2ban/filter.d/nginx-cc.conf

#填写如下内容

[Definition]

failregex = <HOST> -.*- .*HTTP/1.* .* .*$

ignoreregex =

继续修改vi /etc/fail2ban/jail.local追加如下内容:

[nginx-cc]

enabled = true

port = http,https

filter = nginx-cc

action = %(action_mwl)s

maxretry = 20

findtime = 60

bantime = 3600

logpath = /usr/local/nginx/logs/access.log

上面的配置意思是如果在60s内,同一IP达到20次请求,则将其IP ban 1小时,上面只是为了测试,请根据自己的实际情况修改。logpath为nginx日志路径。

防止Wordpress爆破

如果您经常分析日志会发现有大量机器人在扫描wordpress登录页面wp-login.php,虽然对方可能没成功,但是为了避免万一还是将他IP干掉为好。

#需要先新建一个nginx日志匹配规则

vi /etc/fail2ban/filter.d/wordpress.conf

#填写如下内容

[Definition]

failregex = ^<HOST> -.* /wp-login.php.* HTTP/1\.."

ignoreregex =

继续修改jail.local追加如下内容:

[wordpress]

enabled = true

port = http,https

filter = wordpress

action = %(action_mwl)s

maxretry = 20

findtime = 60

bantime = 3600

logpath = /usr/local/nginx/logs/access.log

当然,别忘记输入systemctl restart fail2ban重启fail2ban使其生效。

常用命令

#启动

systemctl start fail2ban

#停止

systemctl stop fail2ban

#开机启动

systemctl enable fail2ban

#查看被ban IP,其中sshd为名称,比如上面的[wordpress]

fail2ban-client status sshd

#删除被ban IP

fail2ban-client set sshd delignoreip 192.168.111.111

#如果上述命令出错,可尝试执行

fail2ban-client set sshd unbanip 192.168.111.111

#查看日志

tail /var/log/fail2ban.log

总结

fail2ban已经内置很多匹配规则,位于filter.d目录下,包含了常见的SSH/FTP/Nginx/Apache等日志匹配,如果都还无法满足您的需求,您也可以自行新建规则来匹配异常IP。使用fail2ban + Firewalld来阻止恶意IP是行之有效的办法,可极大提高服务器安全。

「梦想一旦被付诸行动,就会变得神圣,如果觉得我的文章对您有用,请帮助本站成长」

上一篇:VmShell-活动套餐(优惠码)-5Gbps香港超大带宽预售来袭!

下一篇:Linux防火墙—iptables与firewall

从有人以来就没有比张麻子更邪恶 张口闭口为人民,害死几千万人还为人民,为自己的皇位还差不多,...

评:深度解析《让子弹飞》求科学离线插件,谢谢!34401355@qq.com

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程求科学离线插件,谢谢!!!

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程