精彩评论

al2359(3年前 (2023-02-06))

求科学离线插件,谢谢!34401355@qq.com

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程al2359(3年前 (2023-02-06))

求科学离线插件,谢谢!!!

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程

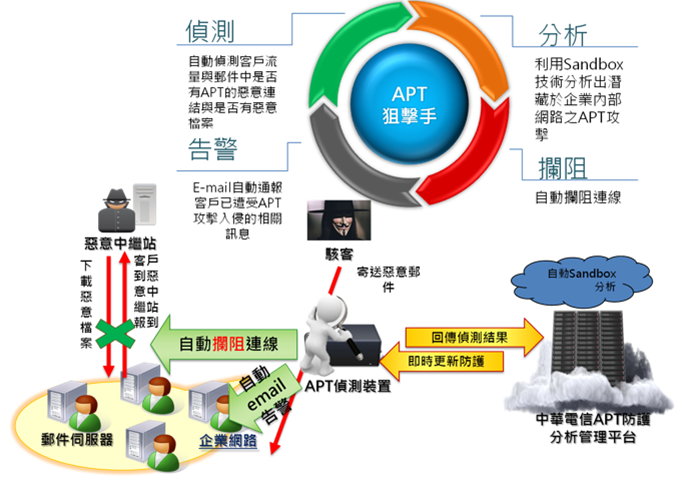

APT(高级持续性威胁Advanced Persistent Threat)攻击是一种高级、持续性的攻击模式,通过先进的攻击手段对特定目标进行长期持续性的网络攻击,一般针对拥有敏感数据的大型企业及重要机构。

APT攻击的特点

一、目标性强

APT攻击并不是特指某一种攻击手段,而是指组织与组织之间综合性网络战的一种表现形式。相对于普通网络攻击,APT攻击更为复杂化、专业化,长期潜伏需要财力物力支持,是一种蓄谋已久的“网络间谍”行为,攻击方通常会有组织性的窃取商业机密的网络竞争。

二、具有持续性

APT攻击是长期持续性的针对某些特定攻击目标利用先进的攻击手段进行网络攻击。攻击过程:确定攻击目标-搜集目标相关信息-潜入目标所在系统环境-准备攻击所需的工具-部署攻击所需的工具-实施攻击-清除攻击痕迹。APT攻击从确定攻击目标到攻击成功的时间可能是数个月或长达数十年。

三、隐蔽性强

在APT攻击中,并不聚焦攻击手法,针对特定目标的攻击手段通常是先进且隐蔽的,一般会使用水坑攻击、网络钓鱼和鱼叉式网络攻击、0DAY漏洞等攻击形式,在入侵后以获取敏感信息和搜集目标的各种信息为主。

● 水坑攻击:以攻击低安全性目标来解决高安全性目标,通过搜集大量信息分析其网络活动的规律寻找其经常访问的网站薄弱点,事先攻击该网站等待目标来访,从而进行攻击。

● 网络钓鱼和鱼叉式网络攻击:通过邮件或其他网络通信伪装成目标用户可能会访问的知名网站,引导欺骗用户输入个人信息,以达到窃取信息的目的。

● 0DAY漏洞:通过采用已发现但尚未公布和发布修复补丁的安全漏洞进行攻击,由于漏洞尚未公布和发布修复补丁,所以很难通过现有手段发现和识别入侵和窃取敏感信息的攻击行为,从而达到悄无声息完成攻击的目的。

APT攻击的危害

一、窃取机密

APT攻击可以通过长期潜伏窃取目标敏感数据,并且APT攻击具有很强的隐蔽性,能够悄无声息达成攻击的目标。

APT组织蔓灵花(Bitter)长期针对巴基斯坦等国家进行有组织,有计划地攻击,其目的以窃取重要机构、军工业、电力等领域的敏感资料为主,具有强烈的政治背景。

二、勒索

勒索攻击“APT化”是近年来的一个发展趋势,勒索攻击逐渐定向化、专业化,针对医疗、交通、管道运输等关键基础设施的APT攻击勒索事件不断增加。

2021年美国大型燃油运输管道运营商Colonial Pipeline公司遭受勒索软件攻击,被迫关闭长达5500英里的运输管道。此攻击导致美国部分地区燃油短缺,美国17个州和华盛顿特区宣布进入紧急状态,这也是美国首次因网络攻击而进入国家紧急状态;

三、攻击摧毁

一些APT攻击的最终目的是摧毁目标的系统,导致其无法正常运行和被访问,对大型企业造成危害。

2015年12月,黑客组织对乌克兰的基础设施发起了APT攻击,致使乌克兰多家电厂被Killdisk恶意软件感染,至少三个电力区域被攻击,其计算机硬盘的某些零件和工业控制系统的功能被破坏,导致造成乌克兰首都基辅部分地区和乌克兰西部的140万名居民遭遇了一次长达数小时的大规模停电。

APT攻击的防御

APT攻击通常是多样攻击方式的组合,因此在防御上也需要进行多层次多方位的检测和防御。因其隐蔽性强,传统的安全防御方式很难察觉。依靠主动防御的威胁检测与响应技术可以更准确的发现APT攻击的攻击痕迹,可以从多种层面进行防护,恶意代码检测防护可以发现针对于员工个人电脑的APT攻击,网络入侵检测可以捕获APT攻击命令控制通道的通信模式特征。人工智能AI和大数据分析检测可以帮助企业依靠机器学习对从各个网络层次设备上记录的日志数据进行分析,精准防御APT攻击。

「梦想一旦被付诸行动,就会变得神圣,如果觉得我的文章对您有用,请帮助本站成长」

下一篇:V2board搭建教程-后端Docker对接和soga对接v2ray节点

求科学离线插件,谢谢!34401355@qq.com

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程求科学离线插件,谢谢!!!

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程