精彩评论

- 张麻子是杂种(6天前)

从有人以来就没有比张麻子更邪恶 张口闭口为人民,害死几千万人还为人民,为自己的皇位还差不多,...

评:深度解析《让子弹飞》 al2359(3年前 (2023-02-06))

求科学离线插件,谢谢!34401355@qq.com

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程al2359(3年前 (2023-02-06))

求科学离线插件,谢谢!!!

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程

2021年,分布式云成为云计算领域关注的热点。经过一年时间的探索与沉淀,分布式云开始从理论走向实践,诸多云计算头部企业夯实分布式基础设施建设、优化分布式资源调度、开发分布式应用,为构建分布式云打下了坚实的基础。

近日,以“引领分布式云变革 助力湾区数字经济”为主题的全球分布式云大会在深圳隆重召开。在本次峰会举办的分布式安全存储论坛上,华为AntiDDoS产品研发总监杨莉发表了题为《IPv6+云时代DDoS挑战与对策》的精彩演讲。

随着互联网业务向云迁移,DDoS攻击因简单、低廉及难防御成为云基础设施最大威胁。从IPv4时代来看,DDoS攻击呈现出强度持续攀升趋势,T级攻击时代到来。今年六七月份,全国多个机房遭受到了T级攻击,华为记录的某个机房最多一天遭受了9次T级攻击;甚至网络层CC的攻击强度也提升至50G-100G。第二个趋势是攻击复杂度持续攀升, 扫断叠加脉冲,对云基础设施构成了巨大威胁。IPv6网络时代,DDoS对云的威胁会持续加剧,云抗D技术必须有更大的变更,才能应对IPv6时代的DDoS威胁。

俗话说“道高一尺魔高一丈”,抗D技术永远是跟随攻击被动发展。总的来说,利益趋势下,网络环境和互联网业务发展变化促使DDoS攻击形态发生变化,为了防住攻击,防御技术需要随之变革。

当前网络环境最大变化自然是IPv4向IPv6演进。

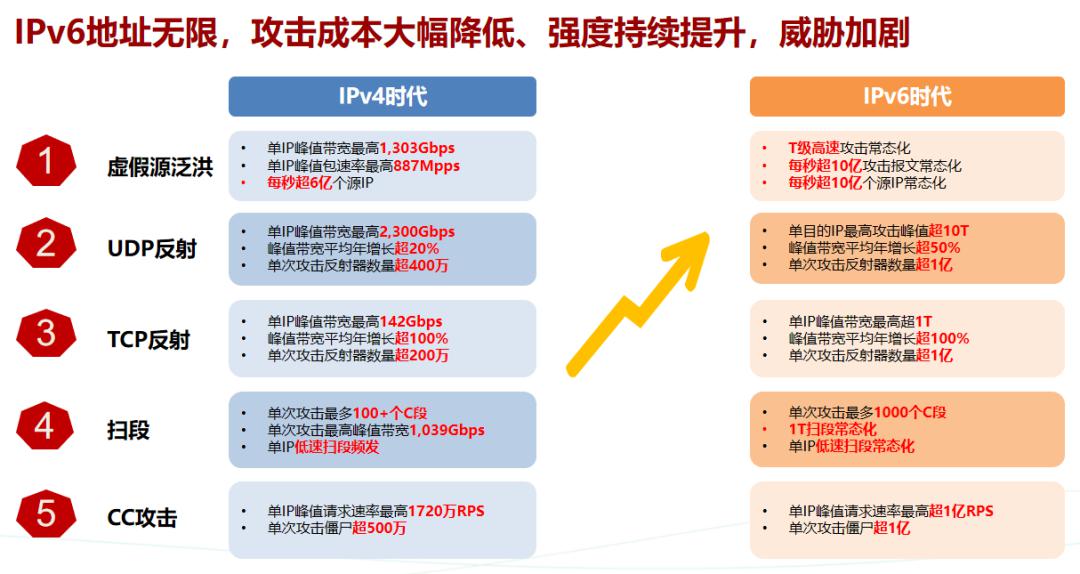

从协议安全性角度看,IPv6相比IPv4在DDoS上没有任何改观,IPv4面临的攻击IPv6几乎都存在。2018年,CERNET北美网络节点遭受了IPv6 Memcached反射;2021年国内IPv6网络层和应用层攻击频发,可以说,IPv4网络向IPv6网络发展过程中,IPv4出现过的网络层DDoS攻击和应用层DDoS攻击,IPv6网络照单全收。

IPv6的发展需要经历一个漫长的过程,虽然大多数国家运营商IPv6网络已经建设完毕,但互联网业务依然处于以IPv4为主的时代,所以IPv4和IPv6会处于长期共存状态,双栈共存时期的DDoS攻击也有新的形态。首先是双栈攻击,一个业务既有IPv4地址又有IPv6地址,两者会同时遭受攻击;其次,双栈攻击时期,IPv6的数据会通过IPv4隧道转发,而DDoS攻击会隐藏在隧道中,形成IP6over4隧道攻击。

IPv6协议在IPv4协议基础上演进,因IPv6协议自身特点引入了一些新型的DDoS。首先IPv6的报文头引入了扩展字段,增加了灵活性,但也因此引入了利用特殊构筑的IPv6扩展头发起的扩展头攻击。其次,基于ICMPv6的邻居发现协议(Neighbor Discovery Protocol),发起的NDP flood。

总结来说,IPv6时代有三类威胁形态,第一类是IPv4、IPv6共有的DDoS攻击形态,第二类是IPv4向IPv6过渡时期的DDoS攻击形态,第三类是针对IPv6协议的攻击形态。

针对这三类攻击,从防御角度讲,主要要做到双栈防御;针对IPv6over4流量,一般来说直接做限速即可,因为运营商IPv6网络建设已经非常完善,不应该出现IPv6over4流量,尤其是国内各种云已经不存在IPv6over4流量,如果的确有这类特殊场景,建议把隧道做白名单管理,其它隧道流量直接做限速;对IPv6流量则默认提供报文头合法性检查,以及NDP流量限速。

IPv6另一个特点是地址无限, 这导致IPv6时代主流DDoS攻击形态包括虚假源网络泛洪、UDP反射、TCP反射、扫段、CC攻击的攻击强度相比IPv4时代会更加猛烈。

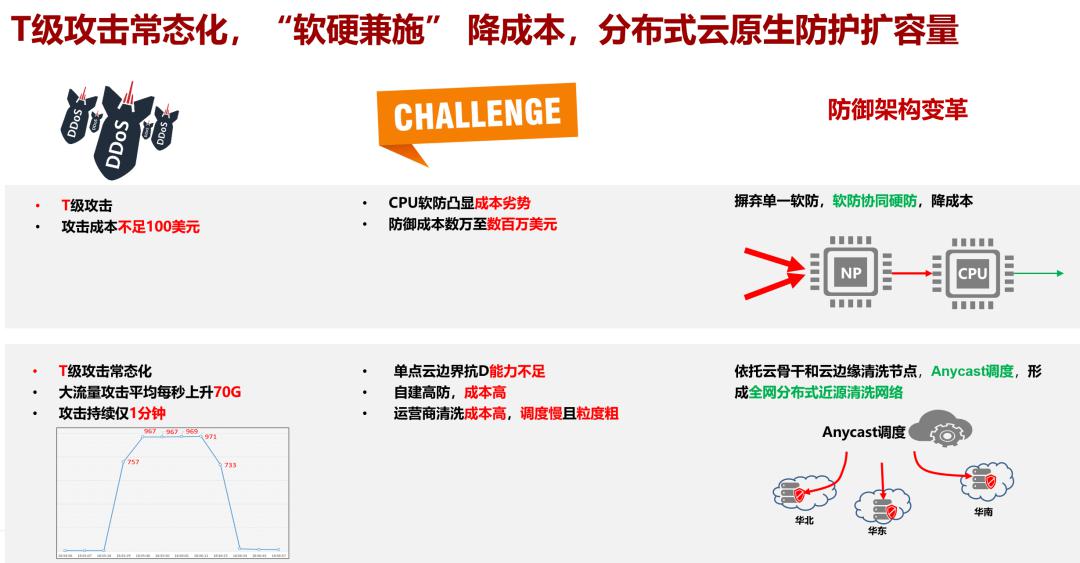

大流量攻击频发,且攻击成本廉价,经常不足百元就能发起大规模DDoS攻击,但防御需要花费数万甚至数百万。而攻防对抗本质上是成本对抗,因此,防御技术亟待变革。

以华为自身为例,5年前,抗D算法以CPU即C码实现为主,即“软防”,面对日益攀升的攻击强度,没有任何成本优势,不得已、华为摒弃单一的“软防”,借助专业硬件即NP(Network Processor)防御网络层大流量攻击,即“硬防”。针对单节点的云,可以有效降低防御成本。

此外,面对T级攻击常态化态势,对任何云而言,边界On-premise防御失效;为了解决这个问题,有些云会借助T级高防预洗攻击,干净的流量回源到云,但自建高防成本较高,毕竟攻防本质上就是成本对抗,防御如果成本太高,等于防御失败;还有一些云会借助运营商的云云清洗在网络上游拦截攻击,但同样面临成本高的问题,同时运营商云清洗还存在调度慢的问题,T级攻击多是秒级加速(2021年多个攻击样本统计结果显示每秒加速可高达70G以上),且攻击持续时间短到不足2分钟,结果调度还未完成,攻击就已经结束了。

杨莉表示,国内头部云厂商主流的做法,是依托云骨干和边缘节点,利用Anycast的调度,形成全网分布式近源清洗网络,但受国内运营商网络环境限制,很难真正做到路由随时随地的Anycast,因此也引发出一种叫做运营商代播的技术。

扫段攻击已经成为互联网公害,几乎所有网络层DDoS攻击形态都可以被用来做扫段,近年来数十甚至上百的C段同时被攻击已经成为云面临的最普遍网络威胁。到了IPv6时代地址海量,有可能出现上千C段同时被扫段的情况。

杨莉举例说,2021H1,香港100多个C段同时被攻击,到每一个目的IP地址的攻击报文速率不到100PPS,对单目的IP而言,无法触发防御,这类扫段攻击叫做“单IP低速扫段”。

虽然攻击对单目的IP而言,没有形成直接的DDoS威胁,但因为同时被攻击的IP数量庞大,所有IP加起来形成的攻击强度还是比较大的,最终导致机房的带宽拥塞,整个机房的业务受损。还有一种扫段是“单IP高速扫段”,“单IP高速扫段”是指攻击速率高,能触发每一个目的IP的防御,但要求云边界抗D系统具有高并发主机防护能力。

2021年,扫段攻击复杂化,叠加了脉冲攻击形态,使防御更加困难。过去单IP流量太大危及云基础网络设施安全,云通常采用秒级黑洞保护云自身网络,但是扫段无法使用黑洞,如果对被攻击的C段全部采用黑洞则大部分网络也会被切断,相当于杀敌一千自损八百。

针对IPv6面临扫段攻击更严重的情况,华为采用三层防御架构,对单个云网络来说是两层防御,即第一层网段防御,第二层是主机防御,网段防御层过滤扫段攻击,保护云网络,主机防御层过滤传统的针对单IP的DDoS攻击,保护云租户业务。

如果扫段攻击流量大到危及云网络链路带宽,则启用BGP flowspec,在运营商网络阻断扫段攻击,将对云的攻击损失降低到最小。当前运营商已经逐步采用BGP flowspec替代传统的单一的基于黑洞路由的流量封堵技术。

同样,为了获利,互联网业务发生变化亦驱使DDoS攻击形态发生变化,最终引发抗D技术随之变革。过去互联网业务以网站为主,结果以WEB CC为主。如今互联网业务复杂了,针对APP的CC攻击,针对云微服务API的CC攻击日渐猖獗。

另外,80%的流量都加密了,但DDoS攻击并没有因为加密而减少,反而让防御更加困难,再加上随着IPv6发展,5G、物联网兴起,海量僵尸主机越来越廉价,导致CC攻击速率越来越高。

互联网业务变化对防御技术产生的影响非常大,可以说传统防御技术失效。首先,过去网站防御通常采用基于重定向的源挑战认证技术,但这类防御技术不能应用于APP和API业务防护,不仅认证强度不够,攻击会绕过,关键APP和API访问会中断。

其次,针对加密攻击,很多厂商提倡的是解密防御,但解密防御的性能非常低,导致边界抗D丧失成本优势,最重要的是会成为网络的性能瓶颈。

最后面对海量僵尸发起的低速CC,每一个僵尸攻击速率非常低,导致源限速失效。

杨莉提到,针对这些变化,华为对HTTP CC及HTTPS CC防御根技术进行了变革,摒弃源认证技术,采用多维度的源行为分析技术防御高频CC,同时引入滑动窗口模拟机器人周期性攻击行为,提升行为分析识别CC攻击的准确率。行为分析防御属于非侵入式防御技术,对业务的兼容性好,且防御性能有明显优势。

尤其基于行为分析防御加密CC,不解密防御性能是解密防御的几十倍,且完美地规避了边界抗D解密防御的部署缺陷。近年来AI技术火热, AI的智能分类技术非常适合用于僵尸识别,华为主要用于防御低频HTTP CC。

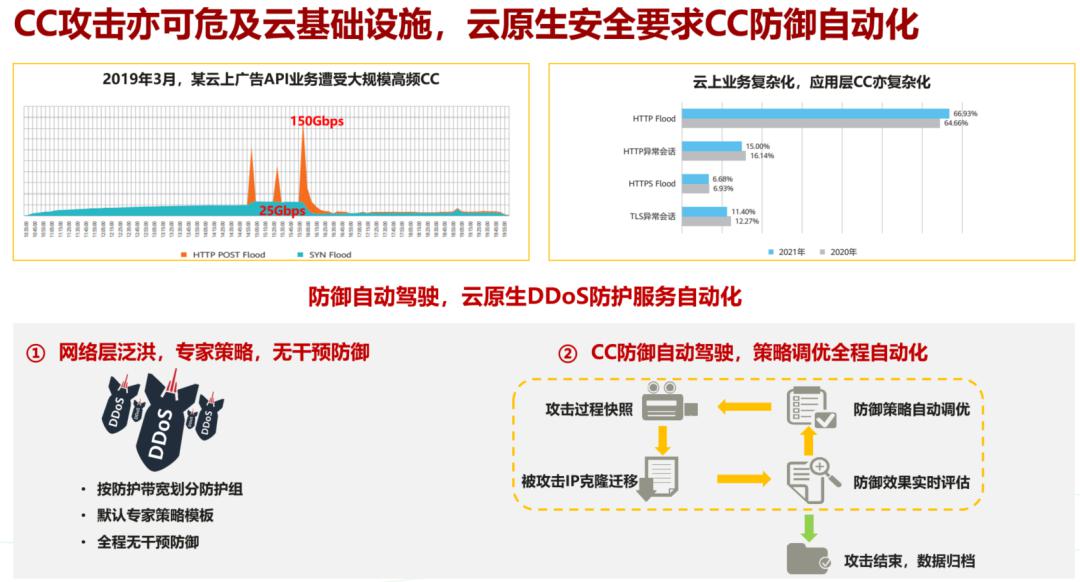

近年云原生安全火热,过去云边界抗D主要职责是防御网络层攻击,但随着CC攻击强度大幅度攀升,危及云网络基础设施,因此云边界抗D必须过滤大流量CC。比如,2019年3月某云上广告API调用遭受175Gbps的CC攻击,其中25Gbps网络层CC,150Gbps HTTP CC。

因此,云原生安全已经逐步将CC攻击纳入DDoS防护服务看护范畴。那么,华为云原生安全到底怎么做的?首先针对网络层泛洪攻击,华为云依据租户具体防护带宽划分为不同的防御组,比如10G防御组,50G防御组,依靠专家策略模版,即可做到全程无干预防御。其次,针对复杂的CC攻击主要 借助“防御自动驾驶”实现防御全程自动化。

大家知道,华为的网络已经成功实现了“自动驾驶”,当前DDoS防御华为也在主推 “自动驾驶”。所谓“自动驾驶”,就是过去CC防御效果不好,全靠运维人员手工去调优策略,现在这个过程是系统自动去执行。

简单来说,就是当某IP遭受CC攻击且出现漏防时,系统会自动对被攻击IP各种维度流量做做快照,自动分析、评估防御效果,找出漏防流量,同时将被攻击的IP的防御环境进行克隆创建新的防护组,基于新的防护组进行防御策略针对性地收紧调优,同时持续进行流量快照、防御效果评估循环,只有当防御后多维度的转发流量和流量基线相符合,即说明防御效果达成,此时停止策略调优过程。攻击结束,系统自动进行攻击数据归档, IP防御环境复原。

「梦想一旦被付诸行动,就会变得神圣,如果觉得我的文章对您有用,请帮助本站成长」

上一篇:HostYun国外VPS测评 – 日本软银/美国GIA线路支持

下一篇:深度解读 | 威胁情报,缓解DDoS真实源攻击的新思路

从有人以来就没有比张麻子更邪恶 张口闭口为人民,害死几千万人还为人民,为自己的皇位还差不多,...

评:深度解析《让子弹飞》求科学离线插件,谢谢!34401355@qq.com

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程求科学离线插件,谢谢!!!

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程