精彩评论

- 张麻子是杂种(2个月前 (12-09))

从有人以来就没有比张麻子更邪恶 张口闭口为人民,害死几千万人还为人民,为自己的皇位还差不多,...

评:深度解析《让子弹飞》 al2359(3年前 (2023-02-06))

求科学离线插件,谢谢!34401355@qq.com

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程al2359(3年前 (2023-02-06))

求科学离线插件,谢谢!!!

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程

摘要:第一次网络渗透实验报告;Nmap运行通常会得到被扫描主机端口的列表;Nmap总会给出well known端口的服务名(如果可能)、端口号、状态和协议等信息;截图搜索到的地址信息;说明其中四个端口的提供的服务;2.61 利用NMAP扫描Metasploitable2(需下载虚拟机镜像)的端口开放情况;只有在大多数被扫描的端口处于filtered状态下。

精彩片段截取:谷歌搜索的强大,来在浩瀚的互联网中搜索到我们需要的信息。轻量级的搜索可以搜素出一些遗留后门,不想被发现的后台入口,中量级的搜索出一些用户信息泄露,源代码泄露,未授权访问等等,重量级的则可能是mdb文件下载,CMS 未被锁定install页面,网站配置密码,php远程文件包含漏洞等重要信息。1.3、BASE64编码,BASE64是一种编码方式,通常用于把二进制数据编码为可写的字符形式的数据。 编码后的数据是一个字符串,其中包含的字符为:A-Z、a-z、0-9、+、/共64个字符。(其实是65个字符,“=”是填充字符)。

系统环境:Kali Linux 2、Windows

网络环境:交换网络结构

实验工具: Metasploitable2(需自行下载虚拟机镜像);Nmap(Kali);WinHex、数据恢复软件等

黑客在进行一次完整的攻击之前除了确定攻击目标之外,最主要的工作就是收集尽量多的关于攻击目标的信息。这些信息主要包括目标的操作系统类型及版本、目标提供哪些服务、各服务的类型、版本以及相关的社会信息。

攻击者搜集目标信息一般采用七个基本的步骤:

(1) 找到初始信息,比如一个IP地址或者一个域名;

(2) 找到网络地址范围,或者子网掩码;

(3) 找到活动机器;

(4) 找到开放端口和入口点;

(5) 弄清操作系统;

(6) 弄清每个端口运行的是哪种服务;

(7) 找到目标可能存在的漏洞。

Google Hacking 是利用谷歌搜索的强大,来在浩瀚的互联网中搜索到我们需要的信息。轻量级的搜索可以搜素出一些遗留后门,不想被发现的后台入口,中量级的搜索出一些用户信息泄露,源代码泄露,未授权访问等等,重量级的则可能是mdb文件下载,CMS 未被锁定install页面,网站配置密码,php远程文件包含漏洞等重要信息。

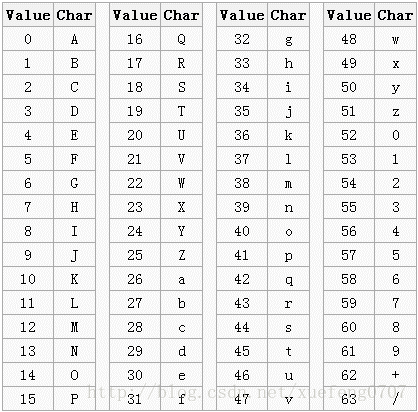

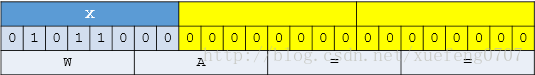

BASE64是一种编码方式,通常用于把二进制数据编码为可写的字符形式的数据。

编码后的数据是一个字符串,其中包含的字符为:A-Z、a-z、0-9、+、/共64个字符。(其实是65个字符,“=”是填充字符)。

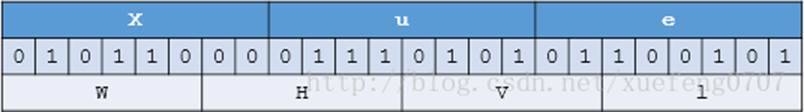

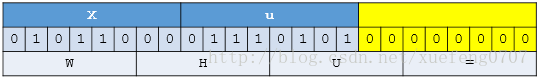

长度为3个字节(38)的数据经过Base64编码后就变为4个字节(46)。

如果数据的字节数不是3的倍数,则其位数就不是6的倍数,那么就不能精确地划分成6位的块。需在原数据后面添加1个或2个零值字节,使其字节数是3的倍数。

字符串“Xue”经过Base64编码后变为“WHVI”

字符串“Xu”经过Base64编码后变为“WHU=”。

字符串“X”经过Base64编码后变为“WA==”。

Nmap是一个网络侦察和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型的网络,获取哪台主机正在运行以及提供什么服务等信息。Nmap支持很多扫描技术,例如:UDP、TCP connect()、TCP SYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK扫描、圣诞树(Xmas Tree)、SYN扫描和null扫描。Nmap还提供了一些高级的特征,例如:通过TCP/IP协议栈特征探测操作系统类型,秘密扫描,动态延时和重传计算,并行扫描,通过并行ping扫描探测关闭的主机,诱饵扫描,避开端口过滤检测,直接RPC扫描(无须端口映射),碎片扫描,以及灵活的目标和端口设定。

Nmap运行通常会得到被扫描主机端口的列表。Nmap总会给出well known端口的服务名(如果可能)、端口号、状态和协议等信息。每个端口的状态有:open、filtered、unfiltered。open状态意味着目标主机能够在这个端口使用accept()系统调用接受连接。filtered状态表示:防火墙、包过滤和其它的网络安全软件掩盖了这个端口,禁止Nmap探测其是否打开。unfiltered表示:这个端口关闭,并且没有防火墙/包过滤软件来隔离nmap的探测企图。通常情况下,端口的状态基本都是unfiltered状态,只有在大多数被扫描的端口处于filtered状态下,才会显示处于unfiltered状态的端口。

根据使用的功能选项,Nmap也可以报告远程主机的下列特征:使用的操作系统、TCP序列、运行绑定到每个端口上的应用程序的用户名、DNS名、主机地址是否是欺骗地址、以及其它一些东西。

WinHex 是一款以通用的 16 进制编辑器为核心,专门用来对付计算机取证、数据恢复、低级数据处理、以及 IT 安全性、各种日常紧急情况的高级工具: 用来检查和修复各种文件、恢复删除文件、硬盘损坏、数码相机卡损坏造成的数据丢失等。

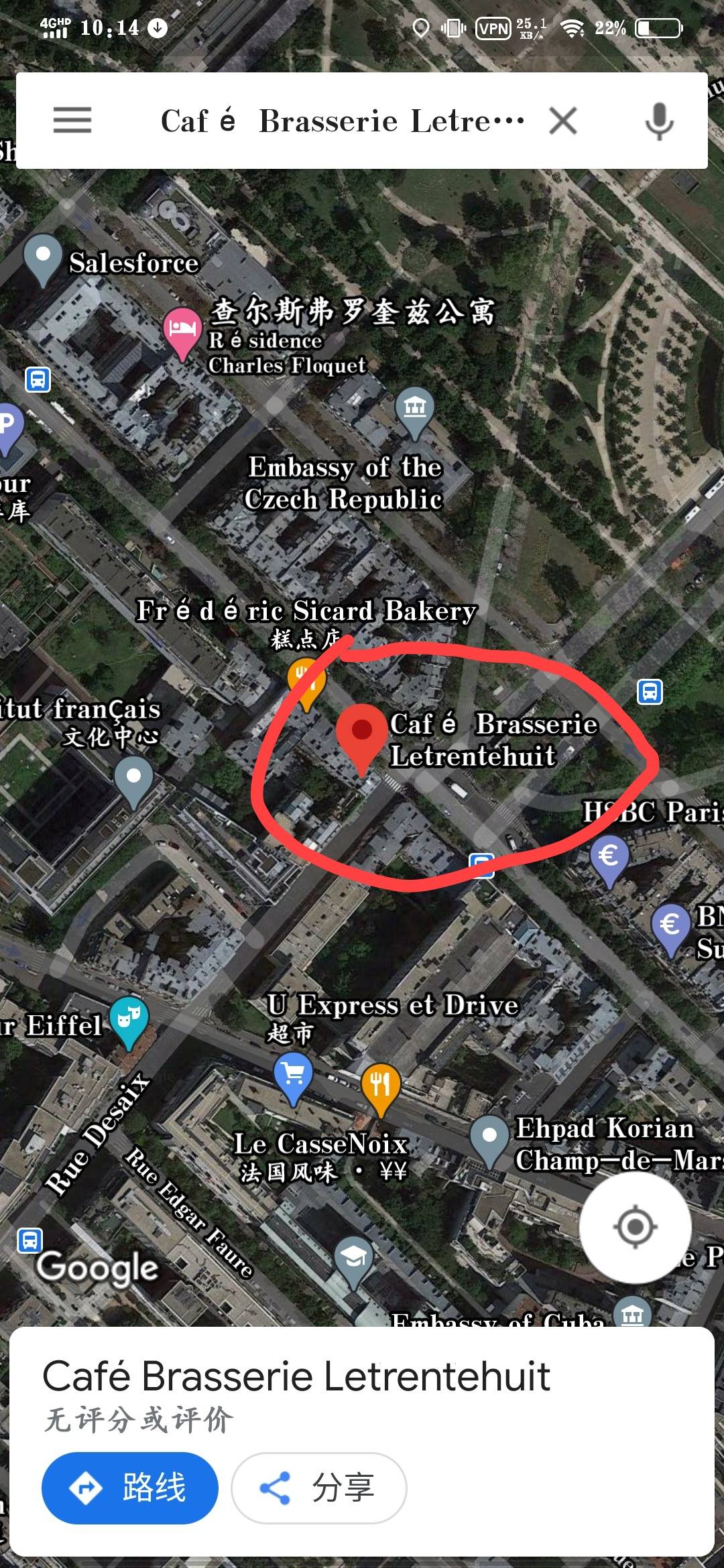

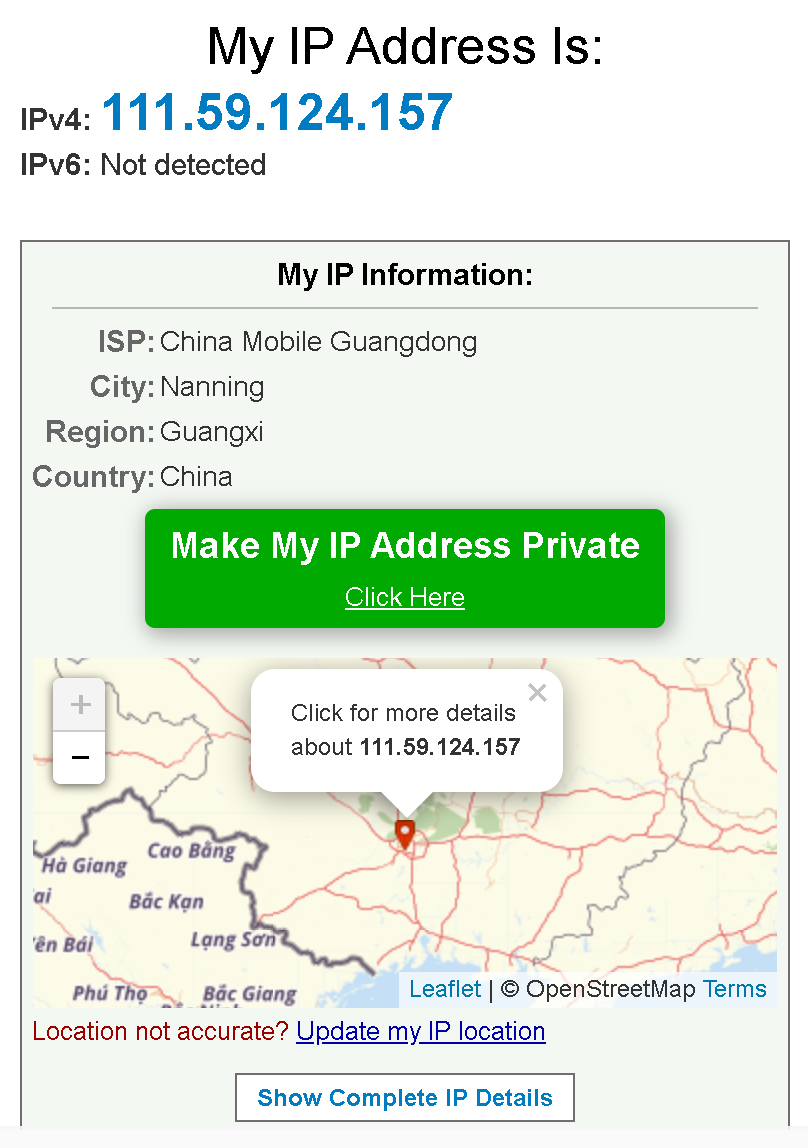

通过在谷歌地图上查找可以发现如下结果:

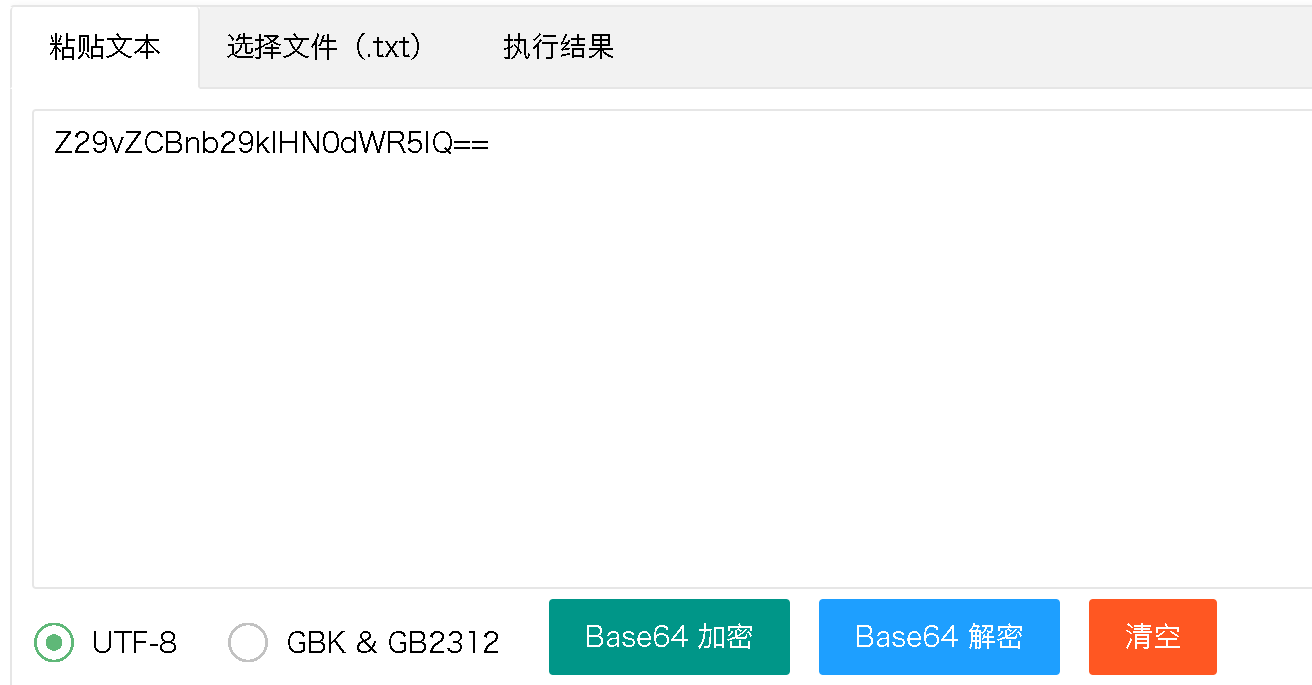

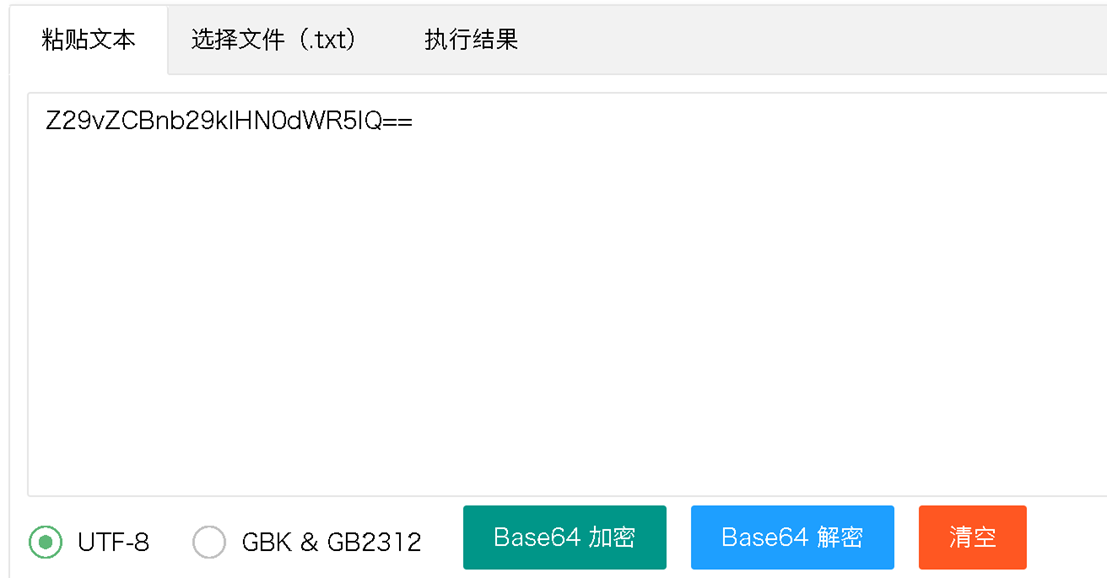

将Z29vZCBnb29kIHN0dWR5IQ==解码。截图。

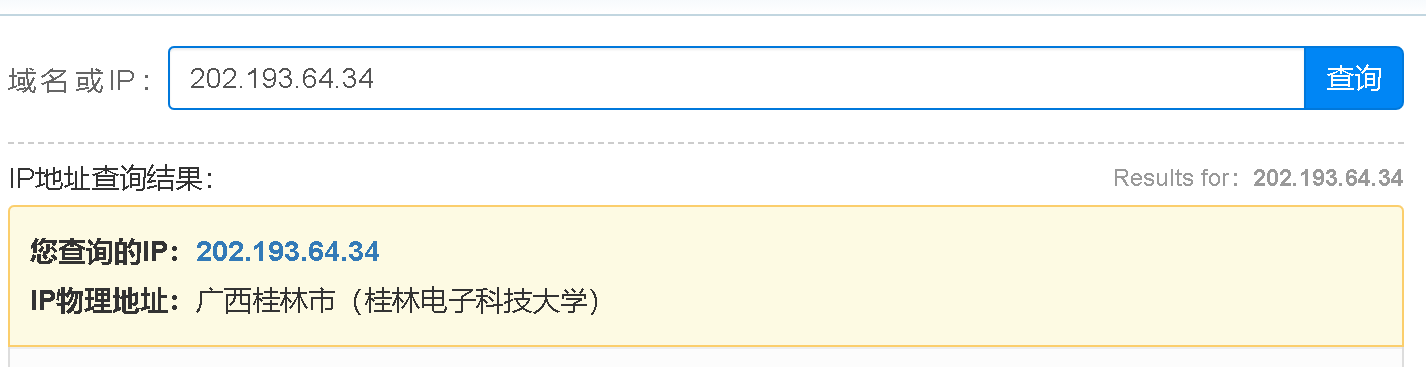

通过查找MAC地址我们发现用户使用的是苹果手机,接着我们直接对ip地址查询发现访问的是桂电官网。

接着我们直接对ip地址查询发现访问的是应该是桂电官网。

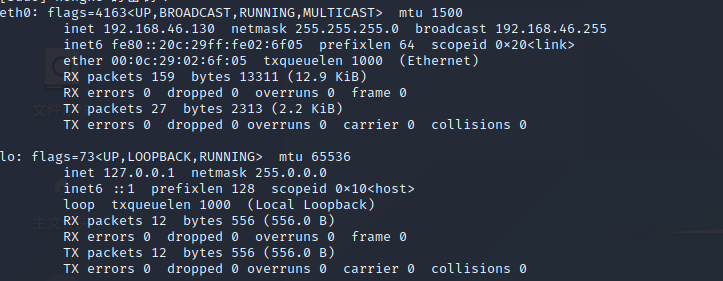

二者是不相同的,通过网站查到的是经过“包装的ip”也就是外网ip,利用ipconfig查到的是内网ip。

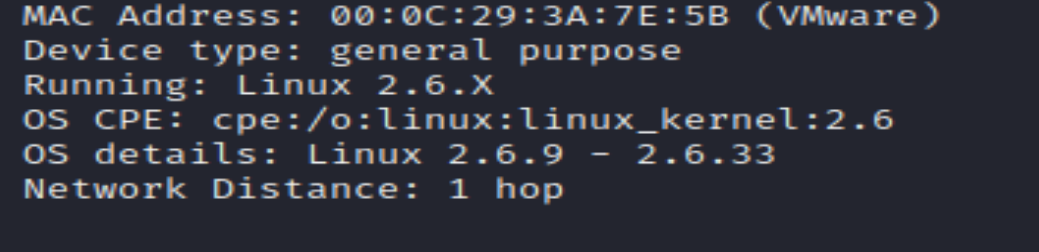

通过查找我们可以发现两台虚拟机在同一网段

https://996station.com/996station/7e9f0bb7fd69c62f96326f03101f344f.png

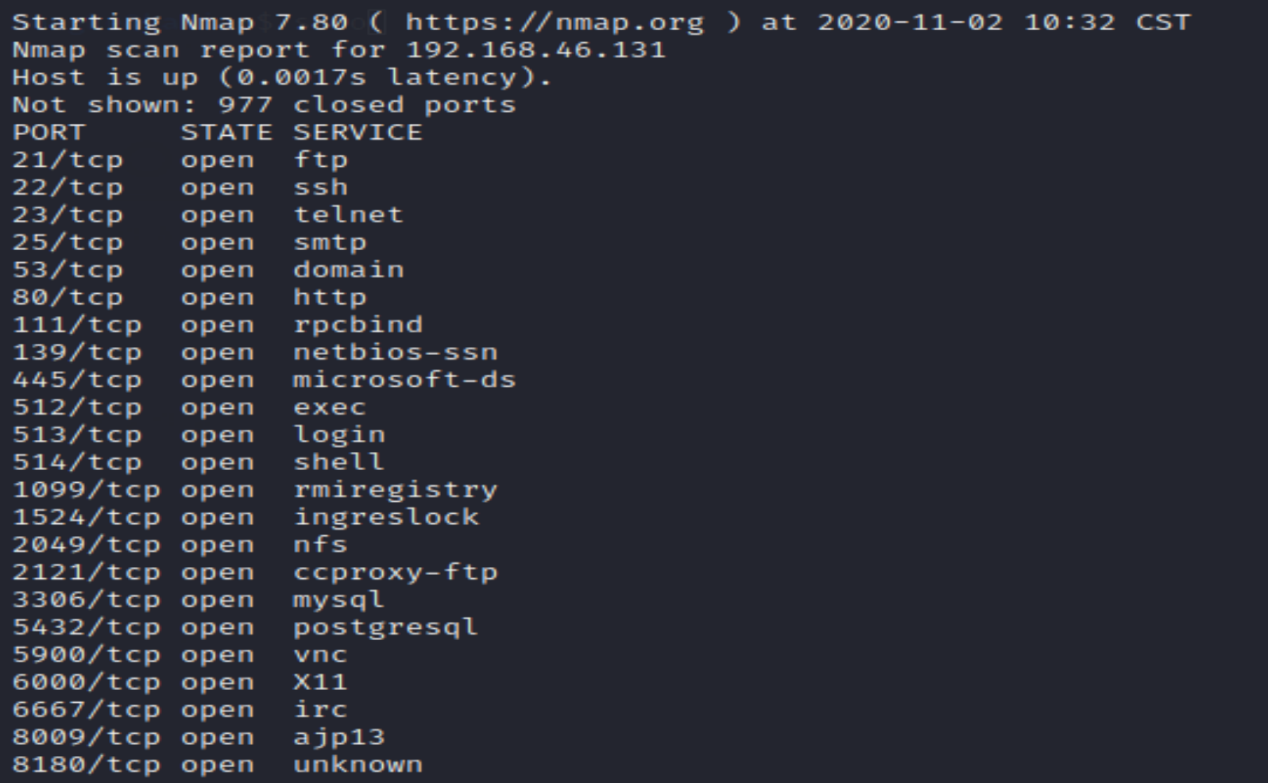

并且在这里我利用nmap对Metasploitable2的端口扫描得到以下结果:

21端口ftp文件传输协议

该协议是Internet文件传送的基础,它由一系列规格说明文档组成,目标是提高文件的共享性,提供非直接使用远程计算机,使存储介质对用户透明和可靠高效地传送数据。

功能:

服务器的上传 和下载,Internet上的控制文件的双向传输。同时,它也是一个应用程序(Application)。用户可以通过它把自己的PC机与世界各地所有运行FTP协议的服务器相连,访问服务器上的大量程序和信息。实现各种操作系统之间的文件交流,建立一个统一的文件传输协议。

FTP的传输有两种方式:ASCII传输模式和二进制数据传输模式

22端口ssh服务

在进行数据传输之前,SSH先对联机数据包通过加密技术进行加密处理,加密后在进行数据传输。确保了传递的数据安全。SSH是专为远程登录会话和其他网络服务提供的安全性协议。利用 SSH 协议可以有效的防止远程管理过程中的信息泄露问题,在当前的生产环境运维工作中,绝大多数企业普遍采用SSH协议服务来代替传统的不安全的远程联机服务软件,如telnet(23端口,非加密的)等。

SSH还能提供类似FTP服务的sftp-server,借助SSH协议来传输数据的.提供更安全的SFTP服务

23端口telnet远程登陆服务

telnet服务属于典型的客户机/服务器模型,当用telnet登录远程计算机的时候,实际上启动了两个程序:运行在本地计算机的telnet客户端程序;运行在登录的远程计算机上的telnet服务程序

53端口DNS域名解析服务

所提供的服务是用来将主机名和域名转换为IP地址

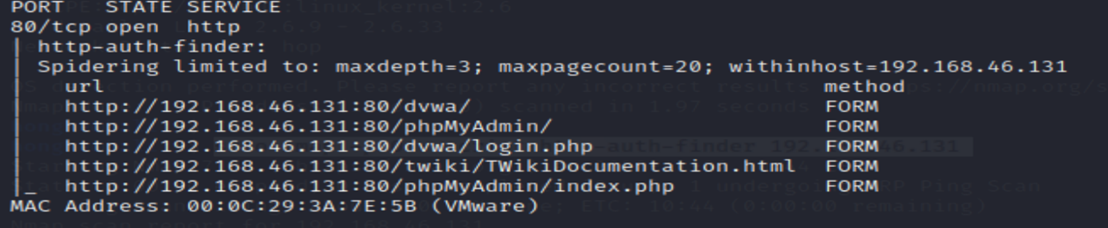

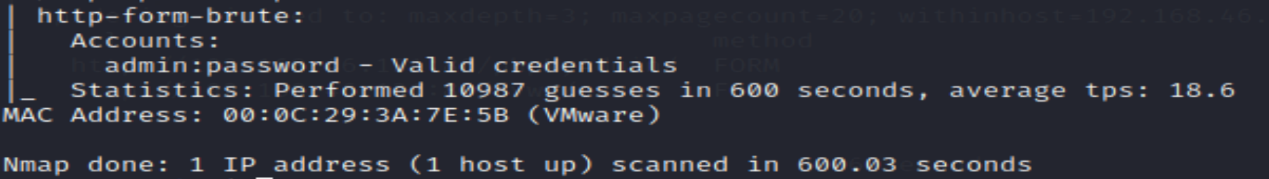

首先我们先用nmap的一些脚本来探测登录界面,用http-auth-finder脚本探测站点上的登录授权页面发现/dvwa/login.php

找到和登录授权有关的页面了,尝试用类似于http-form-brute的脚本爆出一些账户密码,http-form-brute传参—script-args=htttp-form-brute.path=/dvwa/login.php 192.168.46.227 进行爆破,得到账号admin密码:password

该蠕虫病毒会通过远程服务器和自身爬虫功能收集局域网内的IP列表,然后对其中的多个服务端口发起攻击,包括RPC服务(135端口)、SQLServer服务(1433端口)、FTP服务(21端口),同时还会通过 "永恒之蓝"漏洞,入侵445端口,攻击电脑。

由于该病毒针对企业不便关闭的多个常用端口进行攻击,并且利用了局域网电脑中普遍未修复的"永恒之蓝"漏洞,一旦任何一台电脑被该病毒感染,将意味着局域网内所有电脑都面临被感染的风险,尤其给政企机构用户造成极大威胁。

如果病毒成功入侵或攻击端口,就会从远程服务器下载病毒代码,进而横向传播给局域网内其他电脑。同时,该病毒还会在被感染电脑中留下后门病毒,以准备进行后续的恶意攻击,不排除未来会向用户电脑传播更具威胁性病毒的可能性,例如勒索病毒等

利用Zoomeye搜索西门子公司,发现他的ip,开放的端口号,国家信息斗暴露出来了,可能导致某些服务如SSD等被弱口令爆破,进而导致服务器瘫痪。

elephant.jpg头文件损坏,用winhex打开文件修改照片头文件即可

jpg,头文件:FFD8FF

修复后的图片:

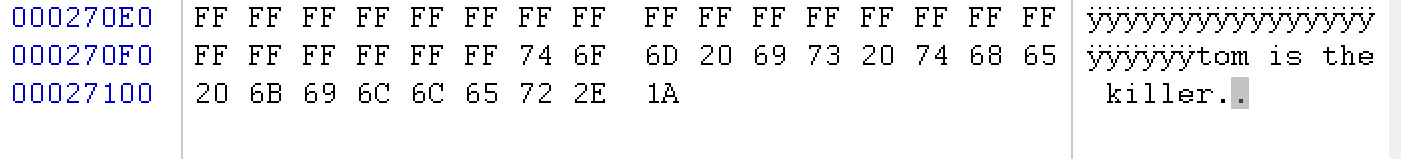

首先先在winhex里面打开图片文件就发现一段文字:tom is the killer.

通过本次实验,我学会了搜索引擎进行被动扫描,还有照片的定位,图像信息的提取,nmap的常规操作,winhex的基本使用(文件的修复,已删除文件的恢复)。

「梦想一旦被付诸行动,就会变得神圣,如果觉得我的文章对您有用,请帮助本站成长」

上一篇:Android IOS抓包辅助神器-流量转发APP推荐

下一篇:窥探诡谲阴暗的地底秘辛 ,这几个阴谋论可不是空穴来风

从有人以来就没有比张麻子更邪恶 张口闭口为人民,害死几千万人还为人民,为自己的皇位还差不多,...

评:深度解析《让子弹飞》求科学离线插件,谢谢!34401355@qq.com

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程求科学离线插件,谢谢!!!

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程