精彩评论

al2359(2年前 (2023-02-06))

求科学离线插件,谢谢!34401355@qq.com

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程al2359(2年前 (2023-02-06))

求科学离线插件,谢谢!!!

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程

随着万物互联的5G时代到来,越来越多的终端设备接入到互联网,这些海量的IoT设备已经成为了DDoS攻击的重要攻击源。其数量大、性能优、带宽高和实时在线的特点,给现有的防护设备带来巨大的压力。与此同时,黑客为有效躲避DDoS防御设备检测,攻击的拟人化程度也越来越高,给现有的防护机制带来巨大的挑战。威胁情报作为防御设备、系统和分析人员的安全检测和分析能力的汇集,为缓解越来越严峻的DDoS攻击提供了新的防护思路,特别是难以简单通过限制源访问速率的方式进行缓解的海量真实源DDoS攻击。

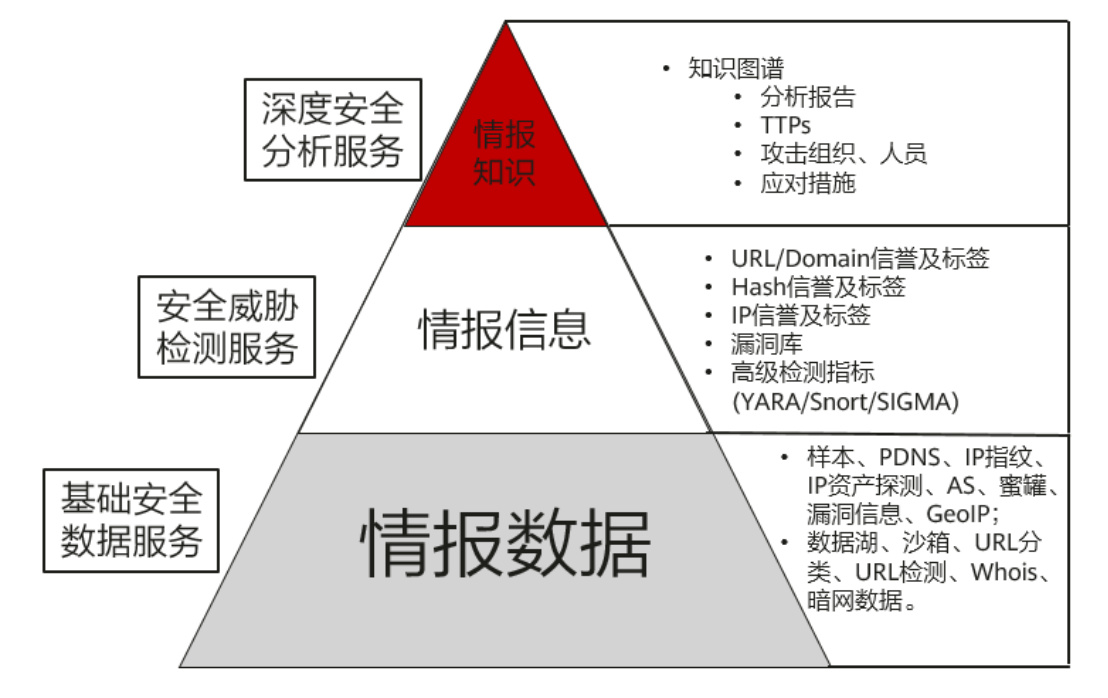

华为未然实验室致力于为华为产品提供轻量化、易移植、上下文丰富的安全服务,主要包括:基础安全数据服务、安全威胁检测服务、深度安全分析服务,分别对应情报数据、情报信息和情报知识。

图 1 威胁情报整体框架

其中:

情报数据主要为安全检测和分析提供基础支撑数据,包括恶意样本、PDNS、IP资产探测、IP指纹、IP地址位置、URL分类、URL检测等数据。

情报信息则主要提供安全检测和标签服务,包括URL、Domain、Hash和IP的信誉值和标签,以及针对特定安全检测系统的检测指标,如YARA、Snort和SIGMA等。

情报知识则是基于威胁知识图谱构建和提供安全分析能力,包括TTPs、攻击工具、攻击指标、攻击组织和人员、应对措施等信息。

在应对DDoS真实源攻击时,各个层次的威胁情报可以在不同维度进行攻击缓解。

下面,我们将从基础情报数据、检测情报信息和深度情报知识三个层面,通过实例来描述威胁情报缓解DDoS真实源攻击的思路和过程。

1.1基础情报数据

下面从IP基础标签信息、IP资产信息和IP地域信息三个基础情报数据出发,描述识别异常DDoS攻击IP的过程。

IP地址基础标签信息

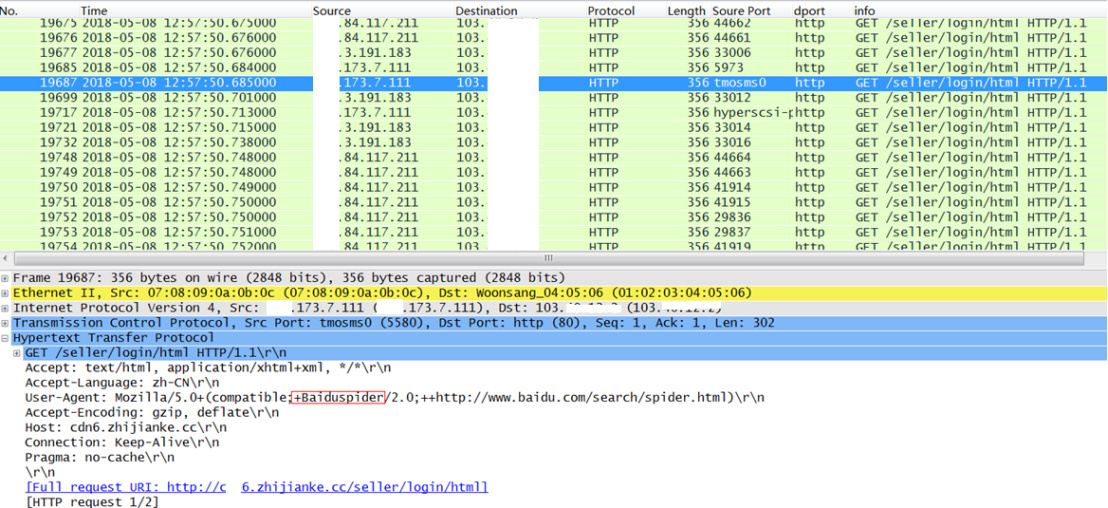

威胁情报的基础情报数据可以提供IP地址基础标签信息,这些标签信息表征了IP的属性归类,如STATIONGW、IDC、DNS服务器、Proxy服务器、各大公司网络爬虫、网吧信息等。在DDoS防御和处置过程中,针对特定的场景,IP地址的基础属性信息可以用于真实源攻击IP的筛选和过滤。如图2所示的场景:

图 2 冒充Baidu网络爬虫的攻击流量

攻击者冒充Baidu的网络爬虫对客户服务器进行攻击,可以通过设置网络爬虫白名单,对白名单以外的、冒充网络爬虫的流量访问都可以进行屏蔽,进而达到缓解攻击的目的。

同样,PC游戏服务器也是DDoS攻击的目标,而网吧既是PC游戏的重要访问来源,也是黑客入侵的重灾区。一个网吧往往只有少数的独立公网IP,因此在PC游戏服务器遭受来自网吧的DDoS攻击时,流量中既有攻击流量,也有正常用户流量。如果贸然将网吧IP拉黑,会导致网吧中其他正常用户也会受影响。基础情报数据中记录了网吧IP的信息,这些IP在PC游戏业务场景下,可以作为白名单进行使用。

IP资产信息

另一种DDoS攻击缓解的方法是对来访IP地址的设备类型进行探测和分析。对高风险、业务场景不匹配的IP地址,进行适时阻断。例如,在某次针对手机网银APP实施DDoS攻击的响应处置中,对地理位置和访问频率可疑的源IP地址进行扫描探测和分析,发现这些IP地址中有不少是MikroTik路由器,如图3所示。基于业务场景判断,这些IP地址不属于合法的访问源;另外,此前有大量MikroTik路由器受漏洞CVE-2018-14847影响被攻陷成为肉鸡。因此,当再次发生针对手机银行APP的DDoS攻击时,可以根据“MikroTik路由器”的标签信息对来访IP地址进行拉黑和阻断处理。

图 3 来自MikroTik路由器的IP

IP地址地域信息

某些业务的地域性特点明显,可在防护压力较大时,对于特定地域以外的IP地址采取访问限制等操作。如,某地银行客户主要位于江浙地区,在遭受较严重的DDoS攻击时,可对于其地域外的IP地址适时拉黑和阻断。

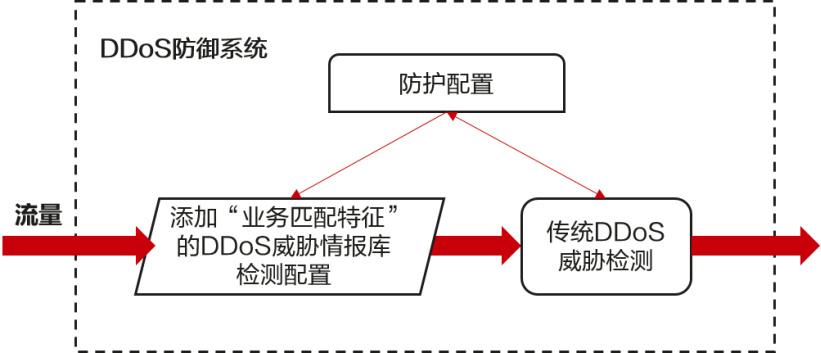

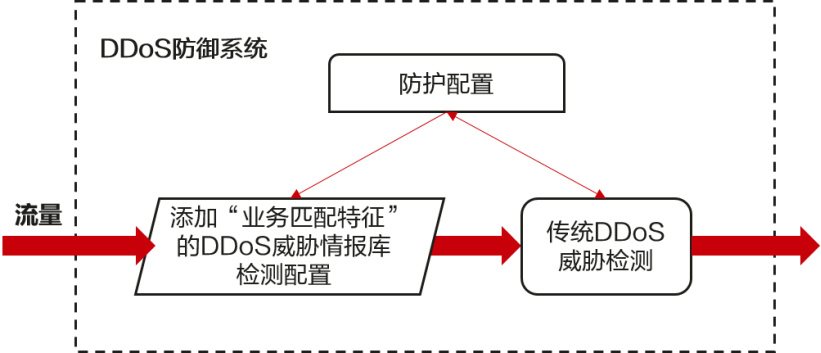

1.2检测情报信息

对于攻击者而言,可使用的DDoS攻击资源是有限的,需要攻陷主机才可以使其成为攻击资源。因此,攻击资源复用是常态。例如,某个IP地址经常发起DDoS攻击,则其风险较大。可以从已识别的攻击行为、攻击时间、与其他威胁情报信息的关联等维度,综合计算该IP地址的风险值。对于风险值较高的IP地址,可以适时拉黑和阻断。

另外,可以配合IP地址的设备类型、地域、客户业务类型等特点进行定制化处理,提高DDoS防御设备的IP威胁情报的阻断效率,保证防护效果,同时维持较低的误报率。部署结构如图4所示。

图 4 华为DDoS防御威胁情报库部署

1.3深度情报知识

知己知彼,方能百战不殆。深度情报知识则从样本培植和预警、僵尸网络家族追踪两方面,介绍对DDoS攻击的深度分析过程。深度学习和分析DDoS攻击的实施过程和攻击规模等信息的特点,在应对DDoS攻击时才能更好地进行部署和防御。

样本培植和预警

通过对从多个来源收集到的样本信息进行筛选和分析,选择特定僵尸网络家族或攻击团伙的样本进行样本培植,并对样本的回连C2和指令进行分析和破解。可提前获得该攻击团伙的攻击目标信息,进而提供对被攻击目标的攻击预警,督促企业在攻击未发生前就提前有针对性地加固防御策略,提升防御效果。

https://image.c114.com.cn/2020031825.jpg

图 5 样本培植系统

对僵尸网络家族和攻击团伙的追踪

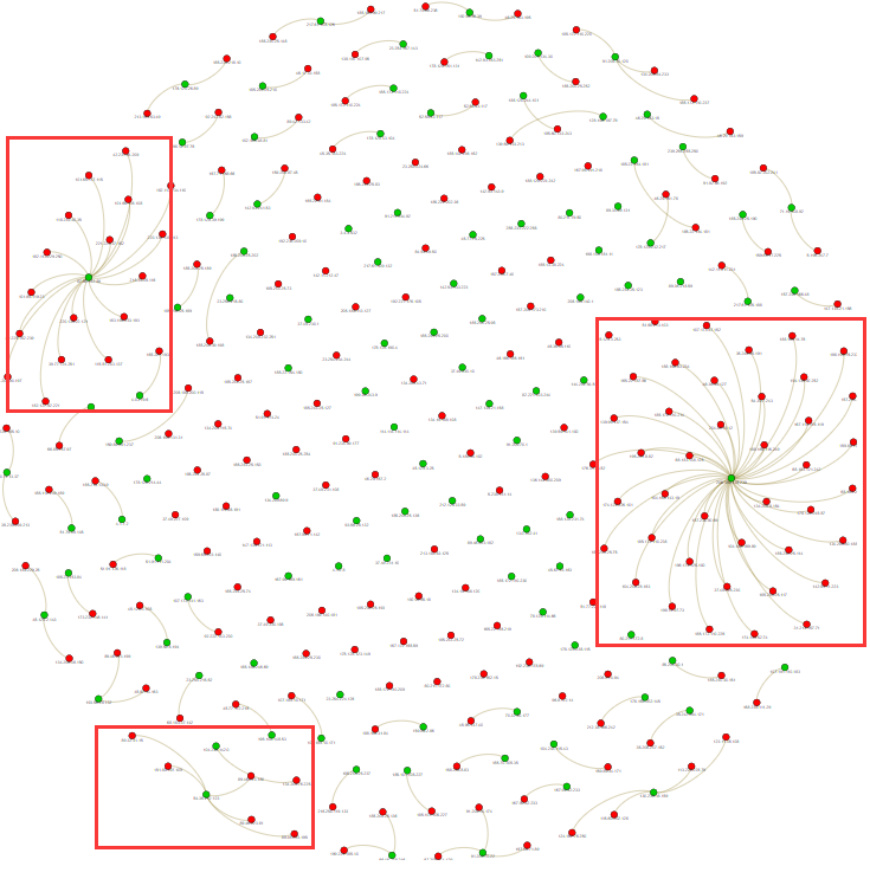

通过综合分析蜜罐、样本培植以及应急响应处置收集到的僵尸网络样本信息,关联基础情报数据和检测情报信息,可以观察到僵尸网络家族的活跃情况和变化趋势。结合特定场景的数据信息,如网络特定流量追踪等,还可以判断僵尸网络家族和攻击团伙控制的肉鸡规模情况。对Gafgyt样本追踪如下图所示,可以明显看到Gafgyt样本的三个家族。

图 6 对捕获到的Gafgyt样本进行关联分析

随着5G时代的到来,万物互联,接入互联网的IoT终端设备数量呈指数级增长,DDoS防护压力将会越来越大。DDoS攻防对抗的本质是资源和成本的对抗,DDoS攻击本质上就是集全网僵尸网络的力量攻击一个点。因此,DDoS防御系统的过滤算法必须高效,而威胁情报本身就是提升DDoS防御系统过滤效率最有效的技术之一。

而从整个安全响应闭环的角度,威胁情报的本质是防御设备、系统和分析人员的安全检测和分析能力的汇集,结合威胁情报共享机制,安全检测和响应方案可以同时做到低成本和高效率。后续在应对更加严峻的DDoS攻击时,除了同步提升DDoS防御设备的检测和处置性能外,相信威胁情报也可以为缓解DDoS真实源攻击提供有效支持。

「梦想一旦被付诸行动,就会变得神圣,如果觉得我的文章对您有用,请帮助本站成长」

求科学离线插件,谢谢!34401355@qq.com

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程求科学离线插件,谢谢!!!

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程