精彩评论

- 张麻子是杂种(2个月前 (12-09))

从有人以来就没有比张麻子更邪恶 张口闭口为人民,害死几千万人还为人民,为自己的皇位还差不多,...

评:深度解析《让子弹飞》 al2359(3年前 (2023-02-06))

求科学离线插件,谢谢!34401355@qq.com

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程al2359(3年前 (2023-02-06))

求科学离线插件,谢谢!!!

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程

首先在服务器端搭建ss或者ssr

本次配置配置ss(多ip配置)此处感谢脚本提供者!

wget --no-check-certificate -O shadowsocks-all.sh https://raw.githubusercontent.com/teddysun/shadowsocks_install/master/shadowsocks-all.sh

chmod +x shadowsocks-all.sh

./shadowsocks-all.sh 2>&1 | tee shadowsocks-all.log

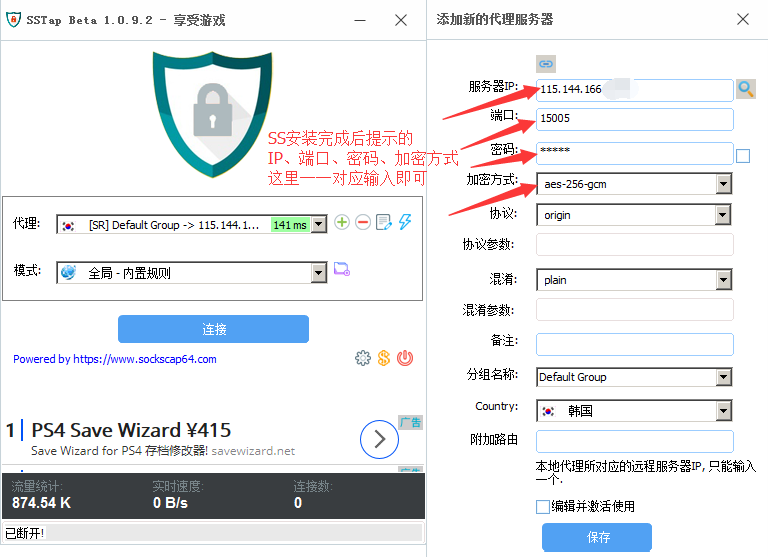

安装完成后会提示连接信息(ip地址 密码 端口 加密方式等),然后通过SSTap连接就可以畅快吃鸡了!SSTap下载地址:http://wl.67cc.cn/data/201710231144499413.7z

接下来,我们重点操作下多SS多ip的配置!

思路是建几个不同的用户,使用不同的端口分别启动SSS实例,然后通过iptables做转发,让不同的用户通过不同的公网ip抓发出去,不同的用户拥有不同的出口IP

此处我们有5个ip地址(115.115.115.240-1.244)

useradd -r sss240

useradd -r sss241

useradd -r sss242

useradd -r sss243

useradd -r sss244

然后配置不同的配置文件(5个)

config240.json config241.json config242.json config243.json config244.json

[root@localhost opt]# cat /etc/shadowsocks-python/config240.json

{

"server":"0.0.0.0",

"server_port":15000,

"local_address":"127.0.0.1",

"local_port":1080,

"password":"admin",

"timeout":300,

"method":"aes-256-gcm",

"fast_open":false

}

配置文件二(以此类推,根据需要修改,此处为了方便我们只改变端口,依次使用15000-15004端口)

[root@localhost opt]# cat /etc/shadowsocks-python/config241.json

{

"server":"0.0.0.0",

"server_port":15001,

"local_address":"127.0.0.1",

"local_port":1080,

"password":"admin",

"timeout":300,

"method":"aes-256-gcm",

"fast_open":false

}

然后就可以启动服务了,写个小脚本,一起启动方便一些。(脚本名称随便定义,只要是sh结尾就行,此处名称是ss.sh ,配置文件路径根据实际情况指定就可以了)

rm -f /tmp/sss_*

sudo -u sss240 bash -c 'nohup /usr/bin/ssserver -c /etc/shadowsocks-python/config240.json >/tmp/sss_240 2>&1 &'

sudo -u sss241 bash -c 'nohup /usr/bin/ssserver -c /etc/shadowsocks-python/config241.json >/tmp/sss_241 2>&1 &'

sudo -u sss242 bash -c 'nohup /usr/bin/ssserver -c /etc/shadowsocks-python/config242.json >/tmp/sss_242 2>&1 &'

sudo -u sss243 bash -c 'nohup /usr/bin/ssserver -c /etc/shadowsocks-python/config243.json >/tmp/sss_243 2>&1 &'

sudo -u sss244 bash -c 'nohup /usr/bin/ssserver -c /etc/shadowsocks-python/config244.json >/tmp/sss_244 2>&1 &'

启动

sh ss.sh

防火墙转发配置(分别转发不同的用户到不同的公网ip)

iptables -t nat -A POSTROUTING -m owner --uid-owner sss240 -j SNAT --to-source 115.115.115.240

iptables -t nat -A POSTROUTING -m owner --uid-owner sss241 -j SNAT --to-source 115.115.115.241

iptables -t nat -A POSTROUTING -m owner --uid-owner sss242 -j SNAT --to-source 115.115.115.242

iptables -t nat -A POSTROUTING -m owner --uid-owner sss243 -j SNAT --to-source 115.115.115.243

iptables -t nat -A POSTROUTING -m owner --uid-owner sss244 -j SNAT --to-source 115.115.115.244

也不要忘记至少开放我们使用到的15000-15004端口(tcp+udp)

iptables -I INPUT -m state --state NEW -m tcp -p tcp --dport 15000:15004 -j ACCEPT

iptables -I INPUT -m state --state NEW -m udp -p udp --dport 15000:15004 -j ACCEPT

/etc/init.d/iptables save

/etc/init.d/iptables restart

然后就可以通过SSTap工具愉快的玩耍了

「梦想一旦被付诸行动,就会变得神圣,如果觉得我的文章对您有用,请帮助本站成长」

下一篇:爬虫设置-3proxy+tinydns 设置代理服务

从有人以来就没有比张麻子更邪恶 张口闭口为人民,害死几千万人还为人民,为自己的皇位还差不多,...

评:深度解析《让子弹飞》求科学离线插件,谢谢!34401355@qq.com

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程求科学离线插件,谢谢!!!

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程