精彩评论

- 张麻子是杂种(6天前)

从有人以来就没有比张麻子更邪恶 张口闭口为人民,害死几千万人还为人民,为自己的皇位还差不多,...

评:深度解析《让子弹飞》 al2359(3年前 (2023-02-06))

求科学离线插件,谢谢!34401355@qq.com

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程al2359(3年前 (2023-02-06))

求科学离线插件,谢谢!!!

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程

| 操作系統版本 | KMS 客戶端設置密鑰 |

|---|---|

| Windows Server 2019 數據中心 | WMDGN-G9PQG-XVVXX-R3X43-63DFG |

| Windows 服務器 2019 標準版 | N69G4-B89J2-4G8F4-WWYCC-J464C |

| Windows Server 2019 基礎版 | WVDHN-86M7X-466P6-VHXV7-YY726 |

現今在任何組織的IT環境中,無論是伺服器還是用戶端使用,最普及的肯定是Windows作業系統,因為它相容全世界大部分的應用程式,且視窗介面也最貼近使用者的設計,即便近幾年許多開源視窗作業系統崛起,也難以撼動它的地位。

以伺服器作業系統來說,仔細想想為何近二十年來,以Linux核心發行版本為主的作業系統仍無法明顯瓜分掉Windows Server的IT市場?其實根本的原因長久以來都是不變的,因為Microsoft是站在企業IT管理與應用的需求角度來持續迅速發展新的版本,並且不斷設計出更加簡化與友善的操作介面,因此深得IT工作者對它的忠誠度。

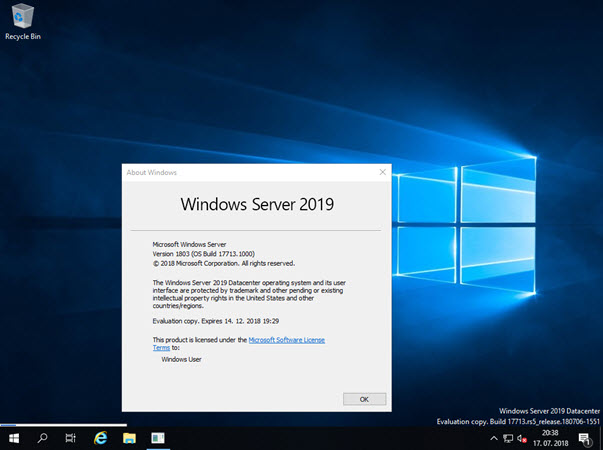

儘管Microsoft從Windows Server 2012/R2版本開始,便已經鞏固了在IT業界雲端作業系統的地位,但是它仍繼續加速發展出更具先進的Windows Server 2016,其中又以在混合雲整合、虛擬化平台技術、軟體定義儲存、超融合基礎架構以及安全防護的發展最為迅速。即便來到了目前最新的Windows Server 2019版本,仍是以上述這幾項目標為主要發展重點,因為在一切以雲端架構為基礎的IT環境中,現階段這些技術仍是主流,缺一不可!

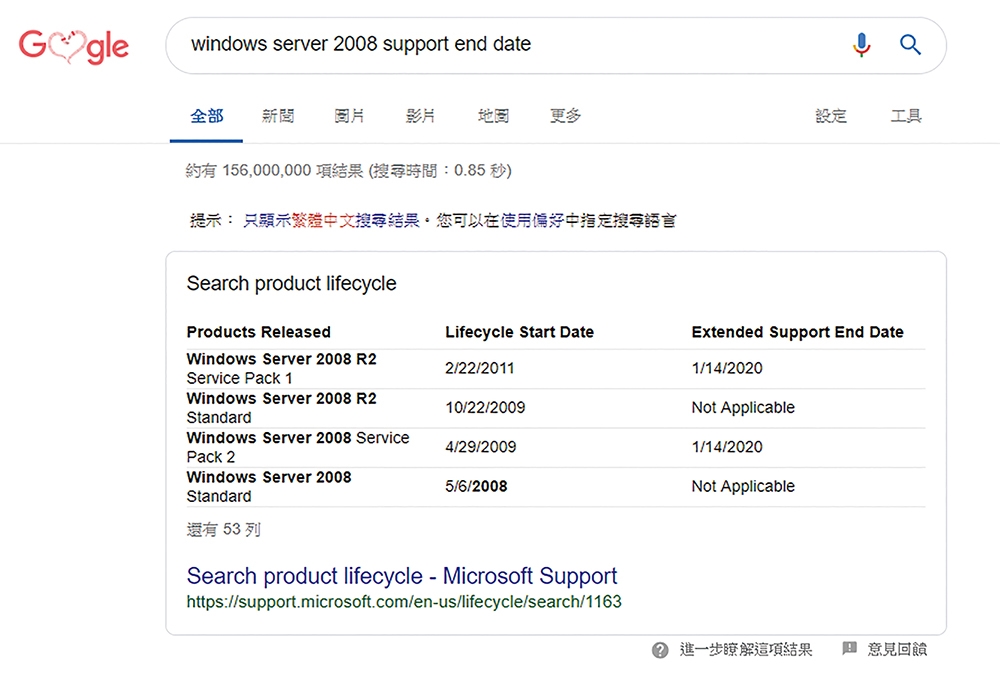

或許,在公司組織的IT環境中仍有一些Windows Server 2008/R2的舊版伺服器持續穩定運行中,但仍建議在今年下半年之前,將它們通通升級或移轉到最新的Windows Server 2019版本來執行,因為Windows Server 2008/R2即將在西元2020年的1月14日結束支援,關於這方面的資訊,如圖1所示,只要到Google透過關鍵字搜尋,即可找到原廠發布的相關訊息。 根據筆者多年的業界顧問經驗,只要是組織中任何關鍵的IT系統,當版本間距越大時,則所要付出的投資成本往往會遠高於已計畫的預算。

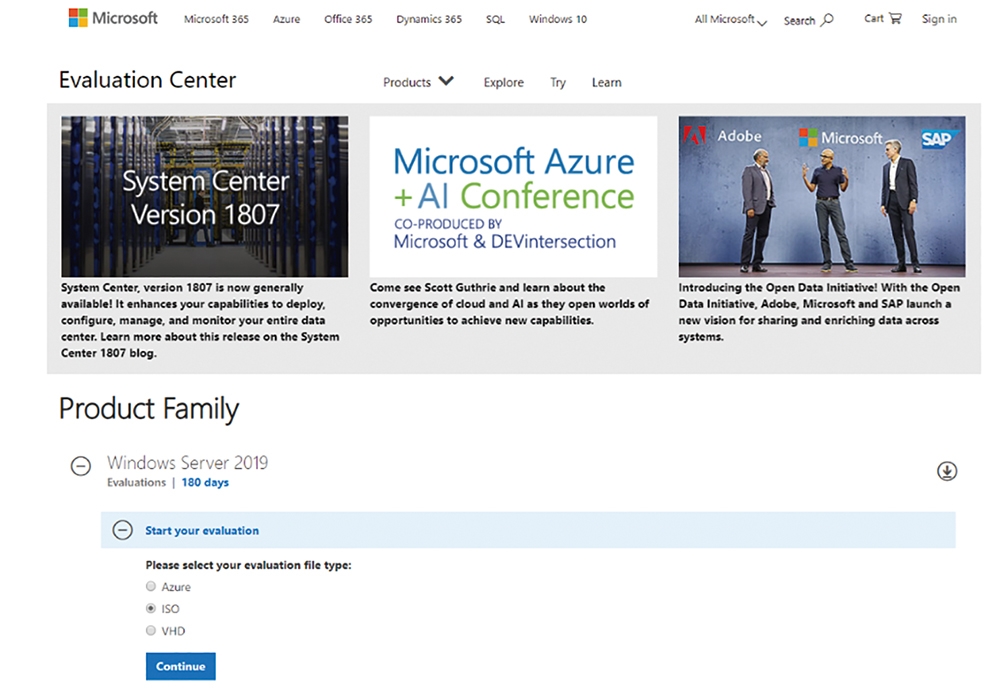

雖然Windows Server 2019在最初發行時發現一些問題而緊急下架,導致許多想要嘗鮮的IT工作者找不到官網的下載點,不過還好如今已經重新更新並上架,可以到下列官方網址進行註冊並下載。如圖2所示,在它所提供的180天的評估版中,可自由選擇下載ISO映像或VHD虛擬硬碟,或是直接到Azure雲端試用。

‧Windows Server 2019評估版下載網址:https://www.microsoft.com/en-us/evalcenter/evaluate-windows-server-2019

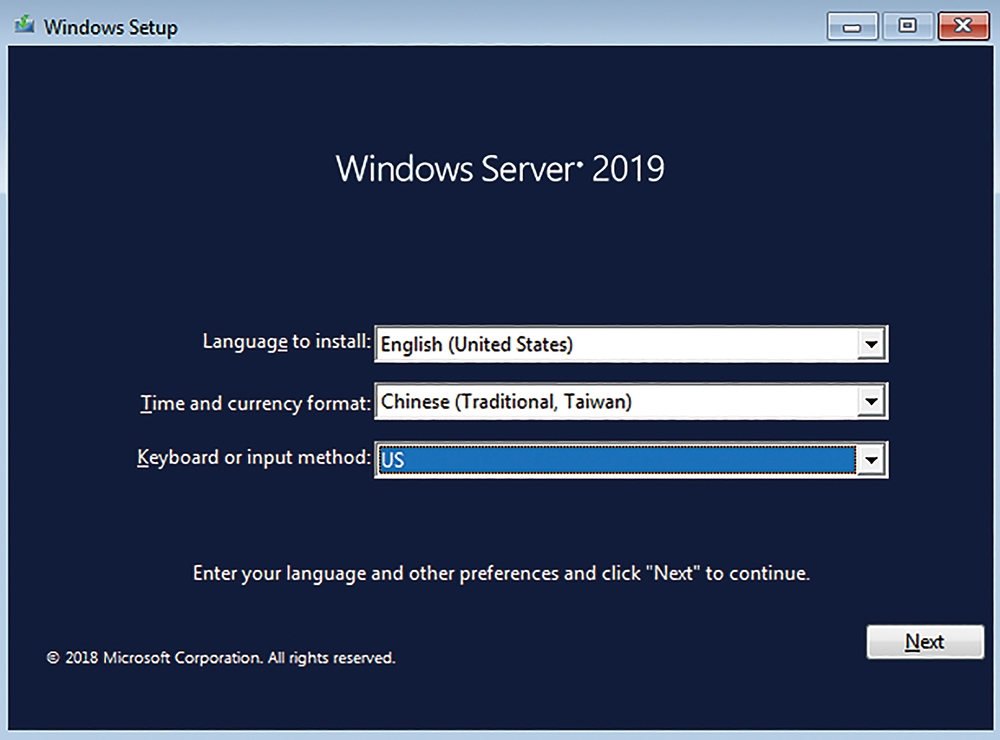

值得注意的是,下載時可能會找不到繁體中文的版本,這不打緊因為本來就強烈建議Windows Server選擇使用英文(English)版本,主要原因就是有助於往後平日維護時若遭遇到相關功能操作的錯誤訊息,直接在Internet上搜尋相關的解決方案,能夠找到的解答肯定會比中文來得多。

安裝指引說明

基本上,只要是1.4 GHz以上的64位元處理器(CPU)並且相容於x64指令集,以及有512MB的RAM搭配相容於PCI Express儲存裝置介面卡的32GB磁碟空間,就可以完成安裝一部最輕巧的Windows Server 2019作業系統。不過,在實務上必須因應不同的伺服器角色與功能的部署需求,來決定所需要的各項硬體資源。

舉例來說,如果打算將本文所介紹的AD網域控制站與CA憑證服務,安裝在同一部Windows Server 2019的作業系統內,建議至少選擇雙核心以上的CPU,並搭載8GB的RAM以及100GB的硬碟空間,如此才能夠確保往後的運行持穩。

可以將Windows Server 2019安裝在實體主機上或是任何相容的虛擬機器內,接下就來看看整個基本安裝步驟。如圖3所示,首先是語言配置的相關設定,除了「Language to install」是選擇【English (United States)】外,將「Time and currency format」設定成【Chinese (Traditional, Taiwan)】,再把「Keyboard or input method」設定成【US】即可。

如此一來,即便作業系統的操作介面是英文版,但往後仍可以安裝與使用中文介面的應用程式,且避開了在任何輸入欄位中會自動切換中文輸入法的困擾。按下〔Next〕按鈕,繼續設定。

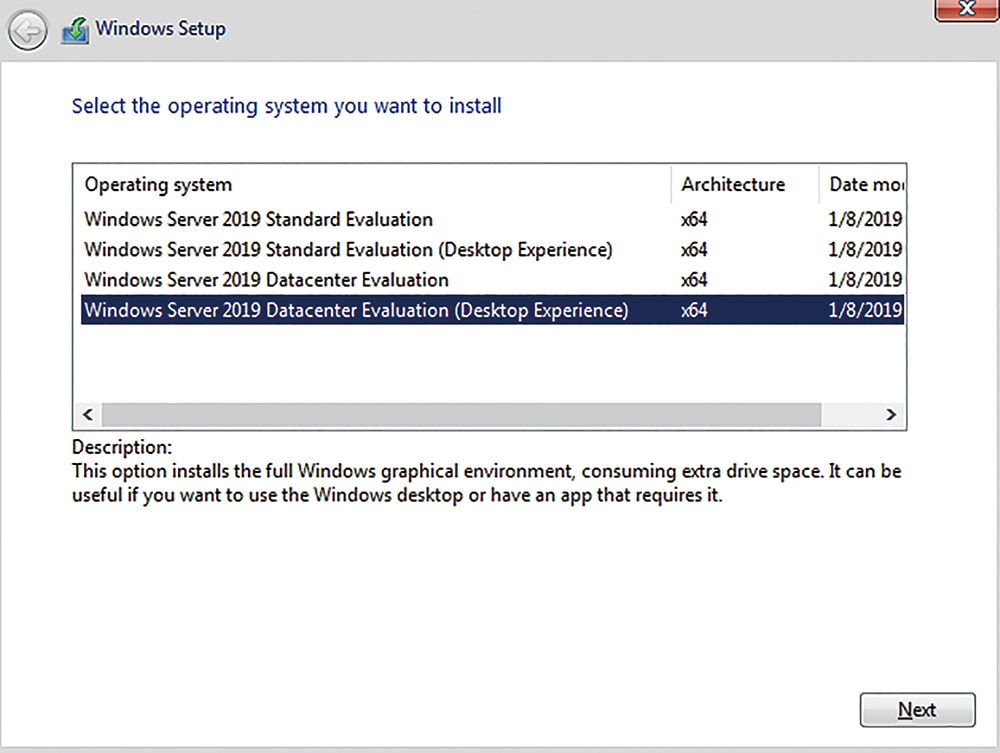

接著按下〔Install now〕按鈕,之後將會開啟如圖4所示的「Select the operating system you want to install」頁面,在此可以選擇要安裝Standard還是Datacenter評估版本,並且兩者皆可以挑選有完整視窗桌面體驗(Desktop Experience)的版本,或是極簡化但擁有高資源可用性的Server Core版本。在此選擇最具完整功能的Datacenter桌面體驗版本,並按下〔Next〕按鈕。

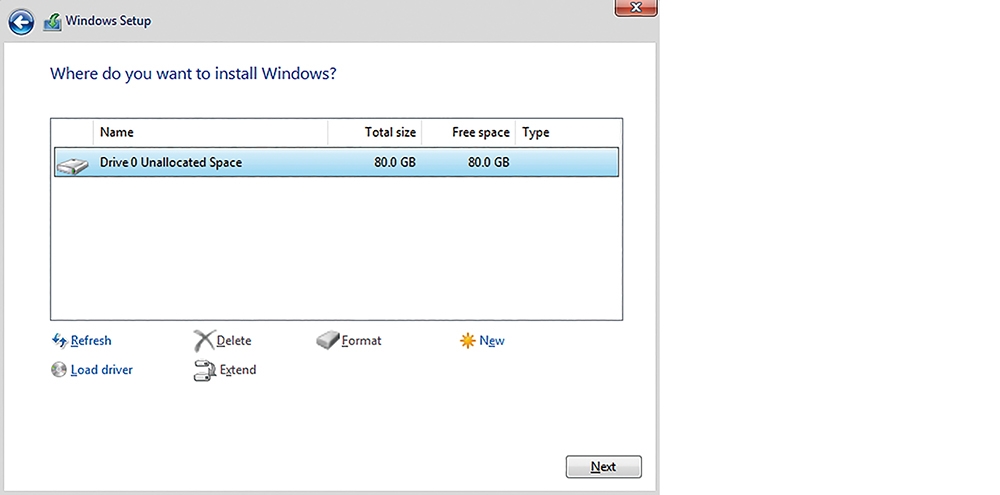

同意授權聲明之後,會來到「Which type of installation do you want」頁面,在此選擇要進行就地升級安裝(Upgrade)還是自訂安裝(Custom),由於本範例是以全新安裝為例,因此點選「Custom」。緊接著,將開啟「Where do you want to install Windows」頁面。如圖5所示,若在此頁面中直接按下〔Next〕按鈕,會立即將Windows Server 2019作業系統安裝在預設選定的磁碟區,因此如果打算先劃分好自訂的磁碟區再進行安裝,則須先透過頁面中的功能選項來完成磁碟區的新增、刪除、格式化、載入驅動程式或是執行延伸等配置。

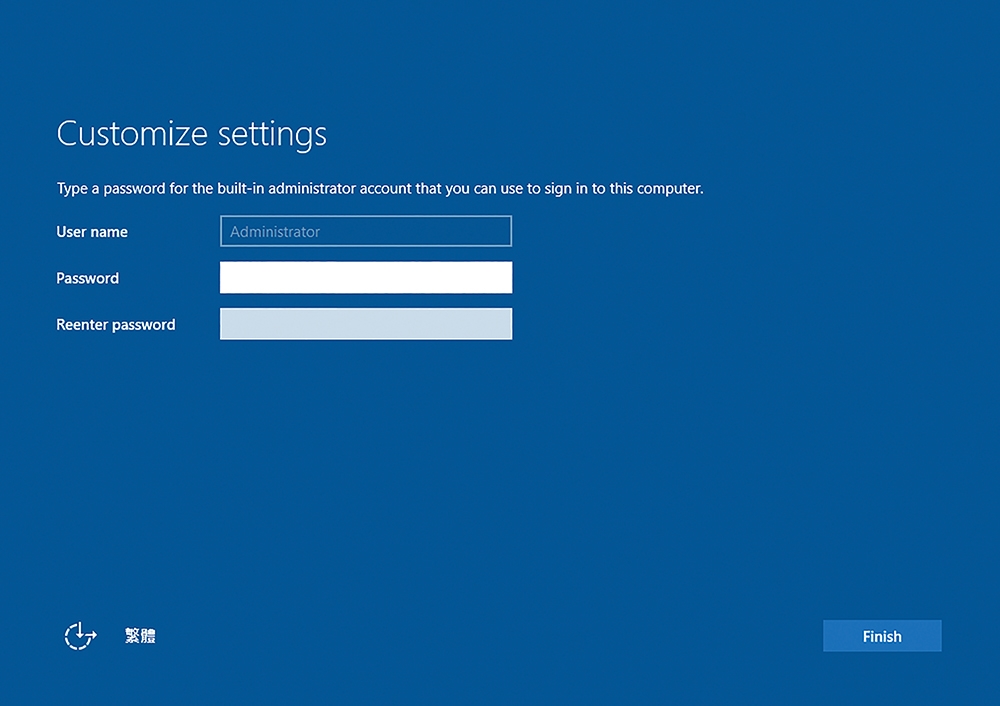

待完成初步的安裝之後,系統將會立即重新開機並來到「Customize settings」頁面。如圖6所示,在此設定預設本機「Administrator」的密碼,且必須是符合複雜度要求。按下〔Finish〕按鈕完成設定,緊接著便可以使用所設定的密碼進行登入。

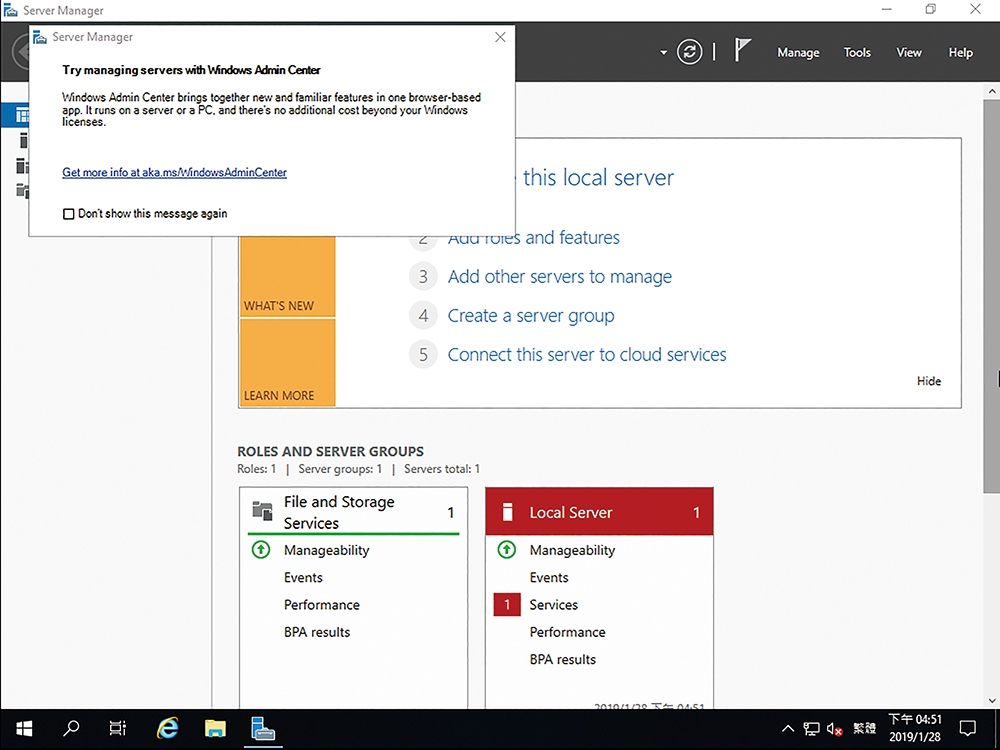

成功登入Windows Server 2019後,將會和過去的版本一樣,預設自動開啟伺服器管理員(Server Manager)介面。不過,緊接著還會出現如圖7所示的「Try managing servers with Windows Admin Center」的訊息通知,也就是提醒可以去下載最新免費以HTML5網頁技術所設計的Windows Admin Center管理程式。先勾選「Don't show this message again」設定,再點選訊息中的超連結,即可準備下載此項程式,也可避免往後繼續出現這個通知。

安裝新管理工具─Windows Admin Center

其實Windows Admin Center管理工具早在Windows Server 2016版本時期就已經推出,不過由於當時還在技術預覽版(代號Project Honolulu)階段,因此所能夠使用的功能操作少了許多,而且只有英文介面版本。如今不僅包含中文語言在內的多國語言介面,也提供了更具完整功能的操作選項,並且可以直接在Windows Server 2019作業系統下載與使用,無須事先自行完成任何前置準備工作。

Windows Admin Center不同於傳統的MMC視窗管理工具,它採用了最先進的HTML5網站設計架構,不僅在操作上變得更加簡單,其回應速度上也更加流暢,讓伺服器管理員在單一網站介面中輕鬆搞定網內所有相容的Windows Server,包括電腦管理、磁碟管理、網路管理、效能管理、叢集管理、超融合管理、檔案與儲存裝置管理、服務與執行程序管理、遠端桌面與PowerShell連線管理以及虛擬機器管理等等。

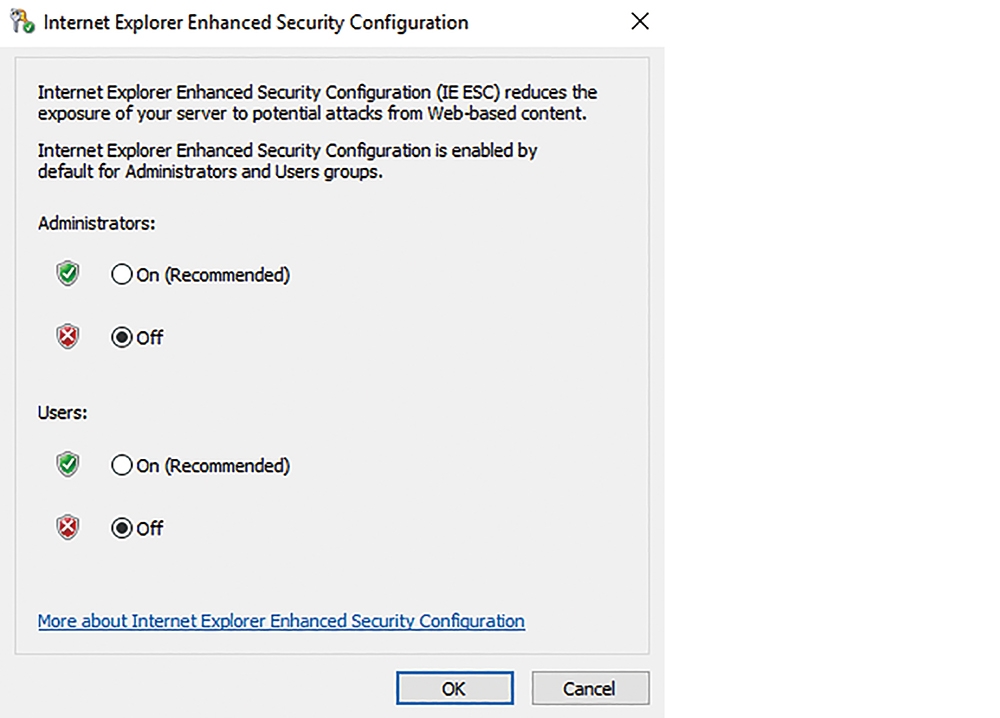

如圖8所示便是於前面介紹中所開啟的官方下載網址,在點選「Get it here」超連結之前,建議在「Server Manager」介面的「Local Server」頁面中,點選「IE Enhanced Security Configuration」選項的「On」超連結,並在所開啟的如圖9所示頁面中將「Administrators」與「Users」皆暫時設定成「Off」,等到完成Windows Admin Center程式下載之後再改回「On」。

關於Windows Admin Center的安裝與使用,首先必須注意兩項重點。第一是它不支援安裝在擔任Active Directory的網域控制主機中,第二則是安裝後的連線使用不支援IE瀏覽器。若有上述的兩項操作行為,系統皆會出現警告訊息而無法繼續。至於其他需要注意的事項,主要是在安裝於其他舊版本的Windows Server時,必須事先完成以下相對的準備工作:

‧若是Windows Server 2012/R2,必須先安裝WMF 5.1,再開啟PowerShell並執行$PSVersiontable。

‧若是Windows Server 2008 R2,必須先安裝NET Framework 4.5.2或更新版本以及WMF 5.1,再開啟PowerShell並執行$PSVersiontable。

‧如果是Hyper-V Server 2016,必須先啟用相關伺服器角色與功能,包括啟用遠端管理、檔案伺服器角色、啟用PowerShell的Hyper-V模組。

‧若為Hyper-V Server 2012 R2,必須先安裝WMF 5.1或更新版本,再啟用遠端管理、檔案伺服器角色、啟用PowerShell的Hyper-V模組。

‧Windows Management Framework 5.1下載網址:https://docs.microsoft.com/zh-tw/powershell/wmf/5.1/install-configure

‧最新NET Framework 4.7.2下載網址:https://docs.microsoft.com/zh-tw/dotnet/framework/install/on-windows-7

在執行Windows Admin Center安裝程式後,首先必須決定是否要在檢查更新時使用Microsoft Update。按下〔下一步〕按鈕後,可以看到使用閘道端點安裝的好處,包括可啟用多名管理員的存取、管理私人網路上的電腦等等,再按下〔下一步〕按鈕繼續。

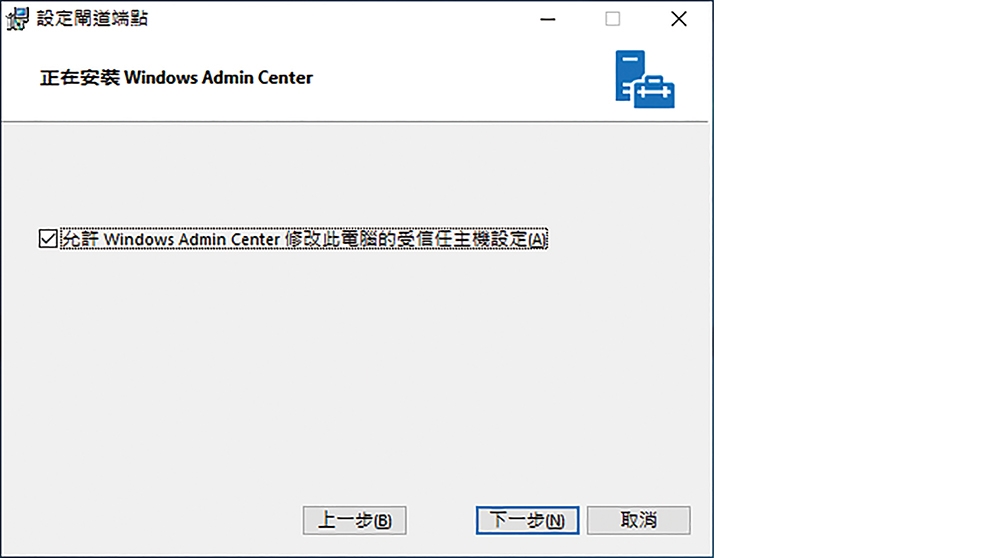

在如圖10所示的頁面中,確認勾選「允許Windows Admin Center修改此電腦的受信任主機設定」選項,然後按下〔下一步〕按鈕。

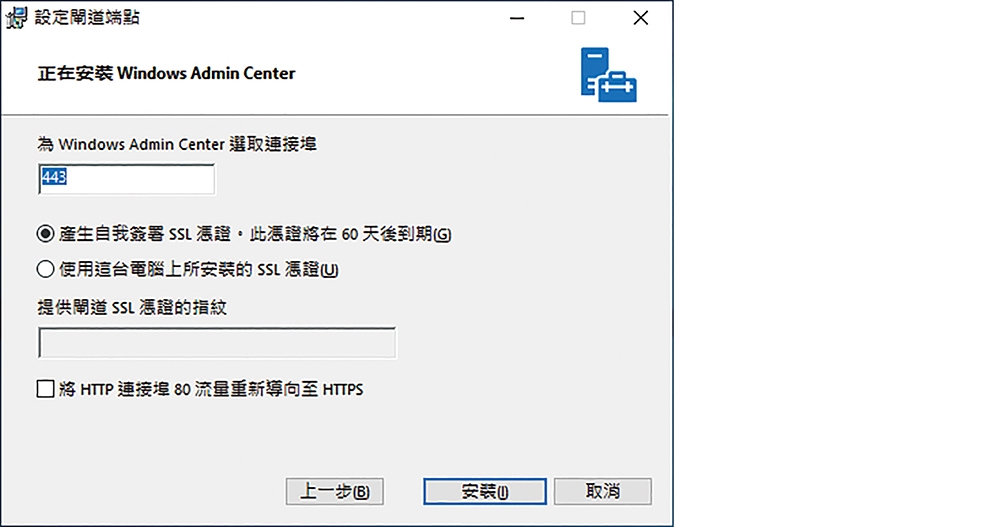

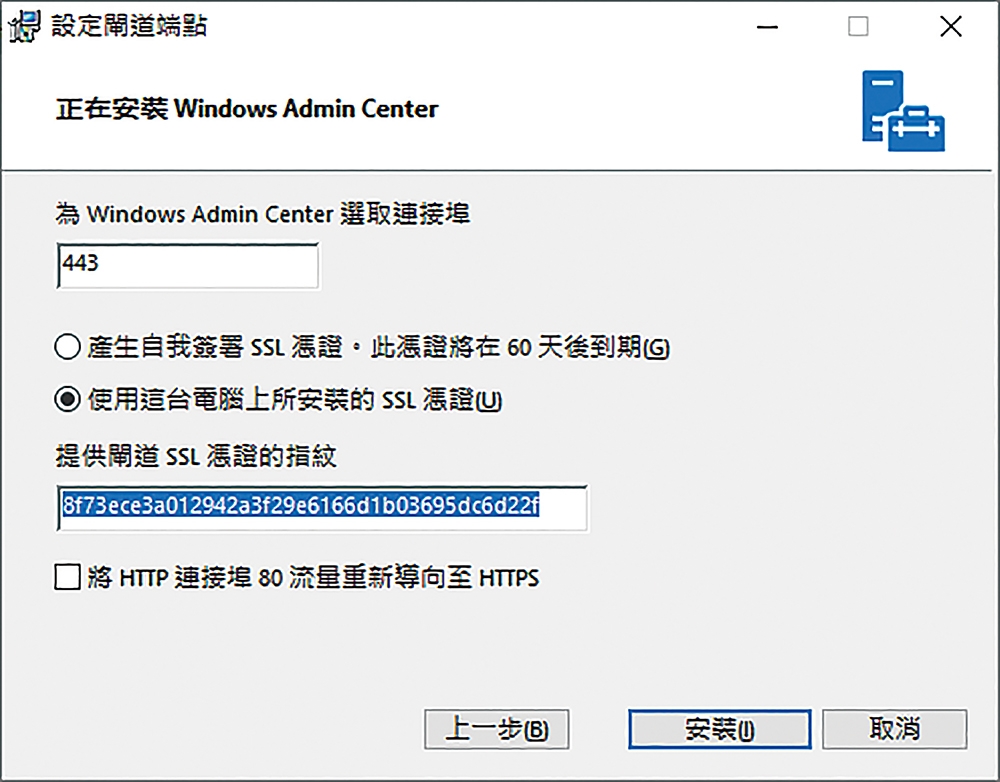

接著,如圖11所示設定Windows Admin Center網站所要使用的連接埠,以及選擇要使用的SSL憑證類型。值得注意的是,如果目前還沒有準備好伺服器憑證,可以先暫時選擇使用有60天期限的自我簽署憑證,等到後續伺服器憑證準備好時再來修改此設定。至於是否要啟用「將HTTP連接埠80流量重新導向至HTTPS」設定,可自行決定,最後按下〔安裝〕按鈕。

待完成安裝後,就會看到系統所提示的連線網址,若使用了不相容網頁瀏覽器(例如IE)連線,將會出現「Try a different browser」錯誤訊息頁面,並提示可以到「aka.ms/WindowsAdminCenter-Browsers」網址查看目前支援的網頁瀏覽器。目前只要是最新版本的Microsoft Edge、Chrome、Firefox等都是被支援的瀏覽器。

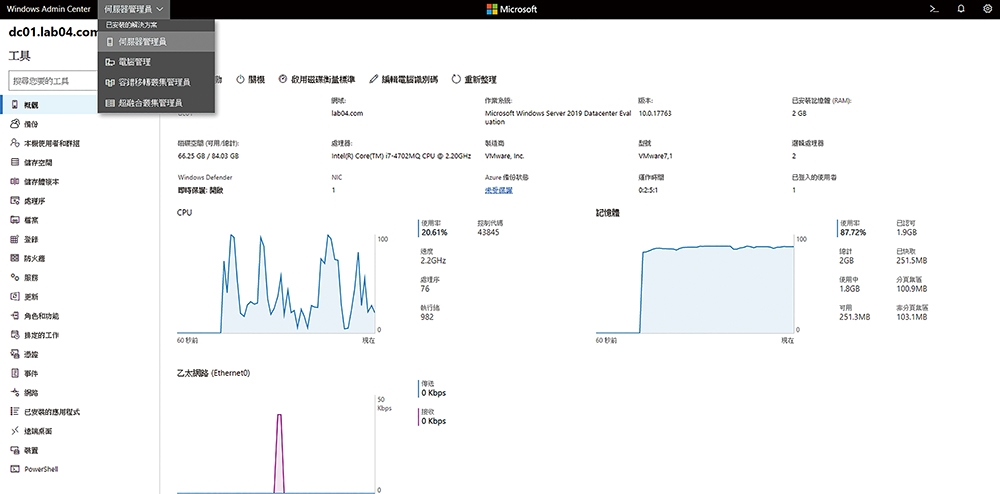

首次成功登入,將會出現簡介的導覽頁面,可直接略過並開啟目前唯一的伺服器超連結。圖12所示便是網頁版本的「伺服器管理員」介面,除了可以到「概觀」頁面中查看系統基本資訊以及各資源的使用情況外,也能夠從其他功能選項來完成不同的管理需求,或是從上方選單來切換至電腦管理、容錯移轉叢集管理員,或是超融合叢集管理員。

新增管理其他伺服器

Windows Admin Center如同視窗版的伺服器管理員一樣,可以在一個介面中加入多台Windows Server的集中管理,且不僅能夠管理的功能更多,還可以加入Windows伺服器、Windows電腦、容錯移轉叢集、超融合叢集的管理。更方便的是,只要開啟瀏覽器,就能夠立即進行連線管理。

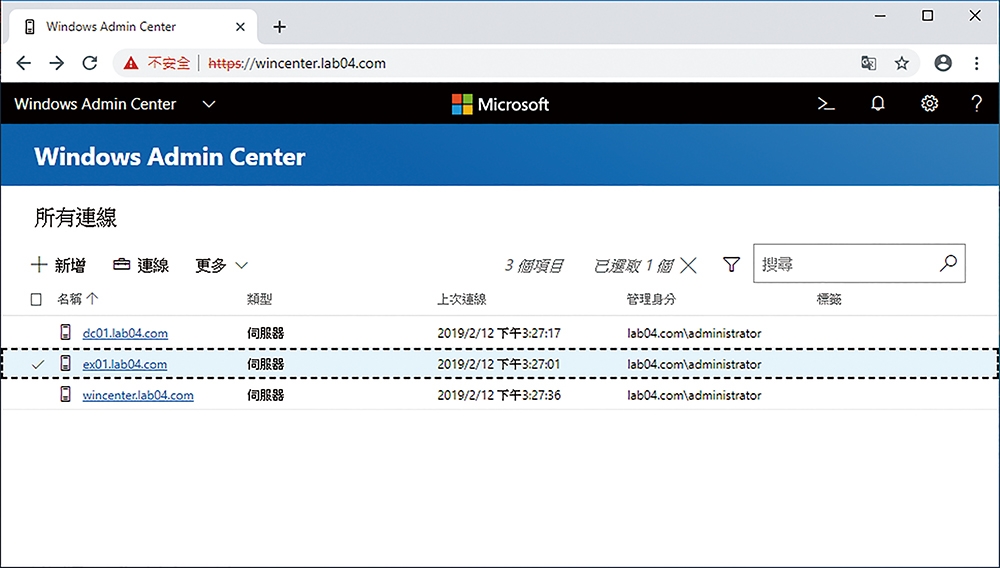

想要在Windows Admin Center網站介面中同時管理多台不同的Windows主機是非常容易的,只要在登入之後的「所有連線」首頁中點選「新增」超連結,然後再挑選所要新增的來源系統類型,並輸入所要連線的完整主機名稱(FQDN)以及登入帳密,最後按下〔以認證提交〕按鈕即可。

圖13所示是新增完成的主機連線範例,只要成功完成新增,往後便可以隨時在此點選開啟任一伺服器的管理頁面進行各項系統配置。

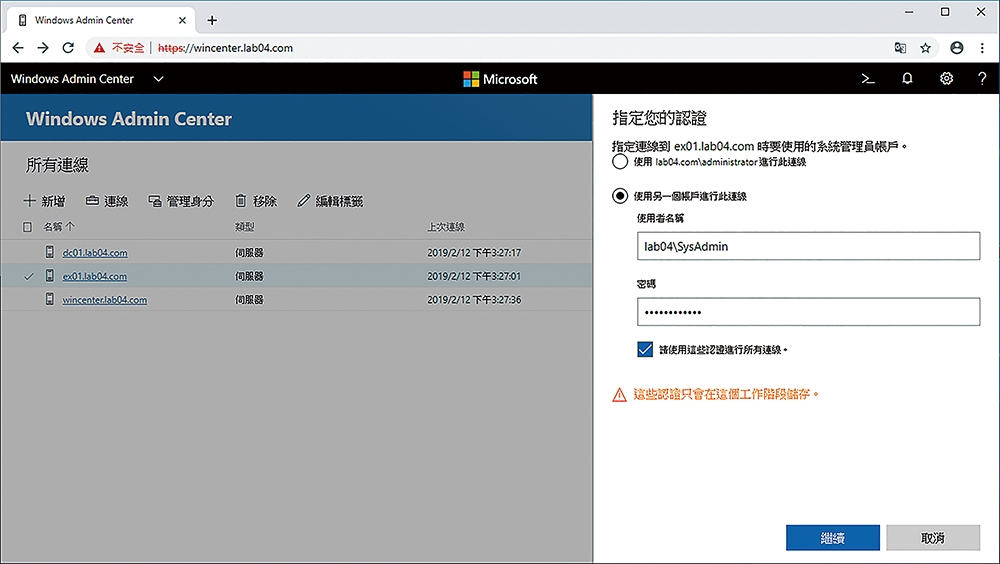

而對於所新增好的連線,仍然可以隨時點選「管理身分」超連結做修改(圖14),若有需要還可以讓一次的認證設定直接套用在所有連線上。須注意的是,若不小心刪除現行的連線設定,當再次新增相同連線時並不需要輸入認證資訊。

進行電腦名稱與網路設定

對於一台剛完成Windows Server 2019的主機來說,通常管理員會優先執行的操作是修改電腦名稱、網路設定,接著才是開始進行Windows Update以及各項安全性功能的調整。最後,才會陸續完成伺服器角色、功能以及各種應用程式與服務的安裝配置。

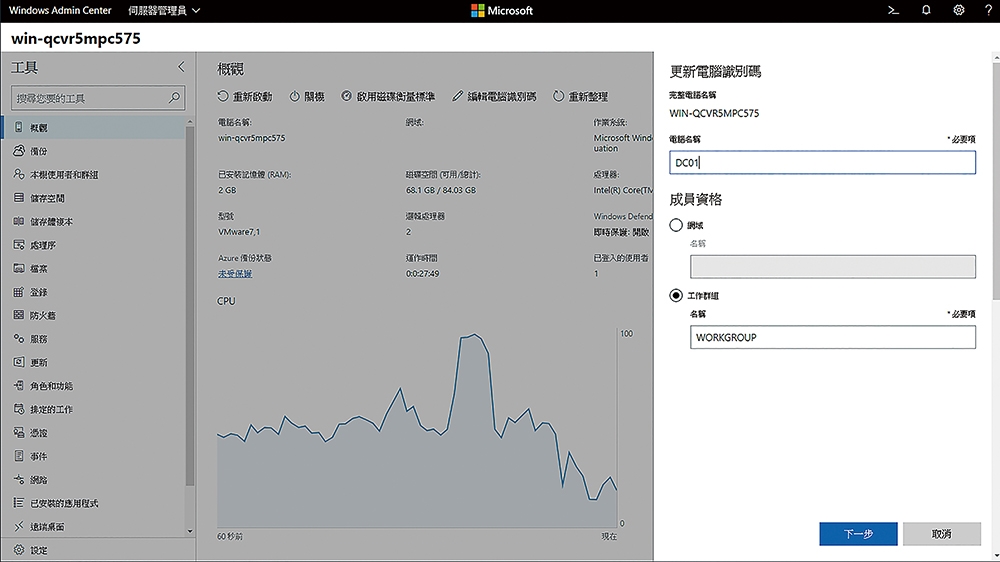

前面曾介紹到Windows Admin Center這項新網頁式管理工具的使用,其實在第一時間完成安裝與登入後,便可以直接在「概觀」頁面中,點選「編輯電腦識別碼」超連結來開啟「更新電腦識別碼」頁面,如圖15所示來完成修改「電腦名稱」和「成員資格」。在按下〔安裝〕按鈕時,系統將提示必須在重新開機之後此設定才會生效。

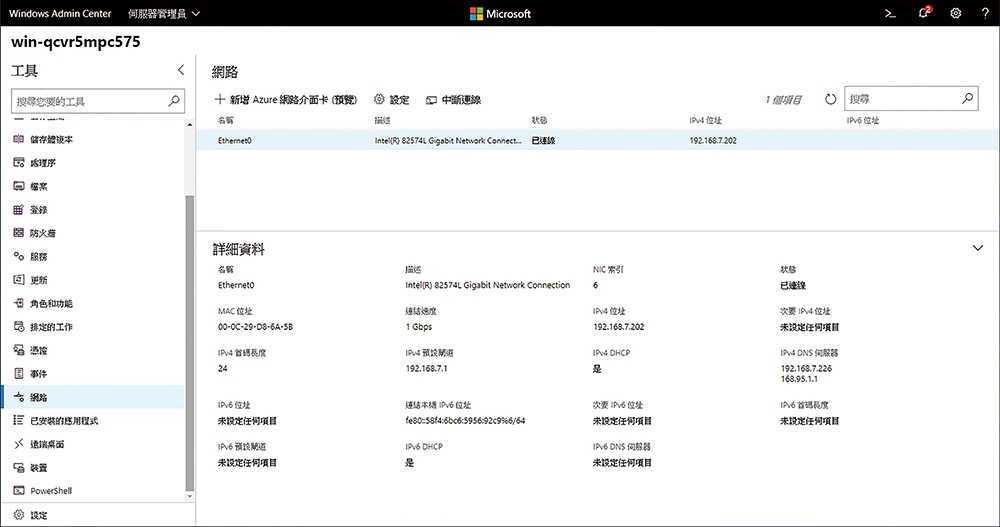

完成電腦名稱的修改並且重新開機之後,就可以回到Windows Admin Center的「網路」頁面中,準備修改預設的各項網路設定。如圖16所示,在此將可查看到目前所有可用的網路連線,以及得知每一個網路連線的詳細資料,也可以在選取任一網路連線並點選「設定」來修改IP位址。

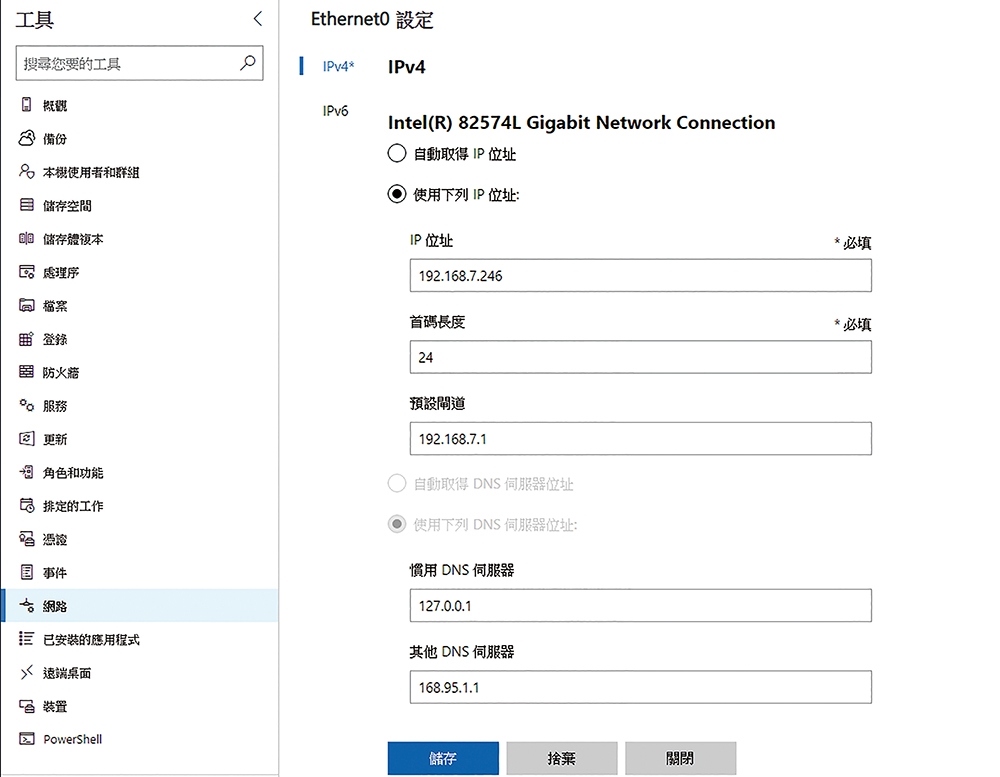

緊接著,便可以修改所選定網路的IPv4與IPv6設定。以IPv4為例,在選取「使用下列IP位址」設定後,如圖17所示依序完成「IP位址」、「首碼長度」、「預設閘道」以及輸入DNS伺服器的位址。當按下〔儲存〕按鈕,將會出現可能暫時失去網路連線的警示訊息,直接按下〔是〕按鈕完成設定。

做好基本安全管理

其實無論是用戶端使用的Windows 10電腦,還是伺服端使用的Windows Server 2019主機,在初步完成安裝作業系統及網路配置之後,緊接著最重要的任務就是讓它處於最安全的防護狀態,因為現今任何可能的安全疏失,都可能在連接Internet的幾分鐘內,就慘遭惡意攻擊或電腦病毒的毒手,嚴重者可能還會讓危害蔓延至公司內網的其他電腦系統。

因此,接下來所要講解的基本安全管理便顯得格外重要,身為IT管理人員必須永遠記得,無論Windows系統未來如何演變,始終不變的安全鐵三角永遠都是更新、防毒以及防火牆,至於其他安全措施呢?當然皆必須在這三項安全基礎上來往上發展才有意義。

現在先來了解一下Windows Server 2019的更新管理。除了透過桌面開始功能選單的「設定」來開啟「Windows Update」管理介面外,也可以使用前面介紹過的Windows Admin Center網頁介面來完成相同的操作需求。

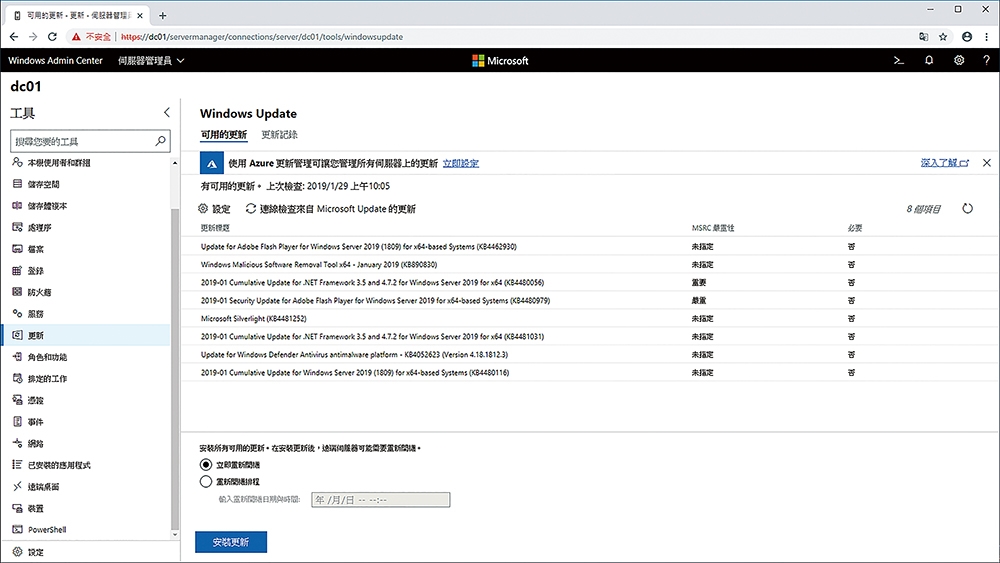

如圖18所示,在「工具」→「更新」頁面中,便可點選「連線檢查來自Microsoft Update的更新」超連結,來取得目前最新的更新程式清單。其中在「MSRC嚴重性」欄位中凡是顯示為「重要」和「嚴重」的更新程式,強烈建議最好能夠在近期內就完成更新。之於更新後可能需要重新開機的問題,可透過此頁面下方的「重新開機排程」設定,來決定適合重新開機的日期與時間。

在進階配置部分,可按下「設定」來決定更新方式,選項分別有「永遠不檢查更新(不建議)」、「檢查更新,但讓我選擇是否下載及安裝」、「下載更新,但讓我選擇是否要安裝」、「自動安裝更新(建議)」。至於所有程式的更新結果,則可以到「更新記錄」頁面中查看。

接下來是有關於病毒與威脅防護的配置,在系統預設的狀態下,將可以在「Server Manager」的「Local Server」頁面中,查看到目前已啟用了「Windows Defender Antivirus」即時保護功能,因此即便沒有安裝第三方的防毒軟體,作業系統仍是受到保護的。

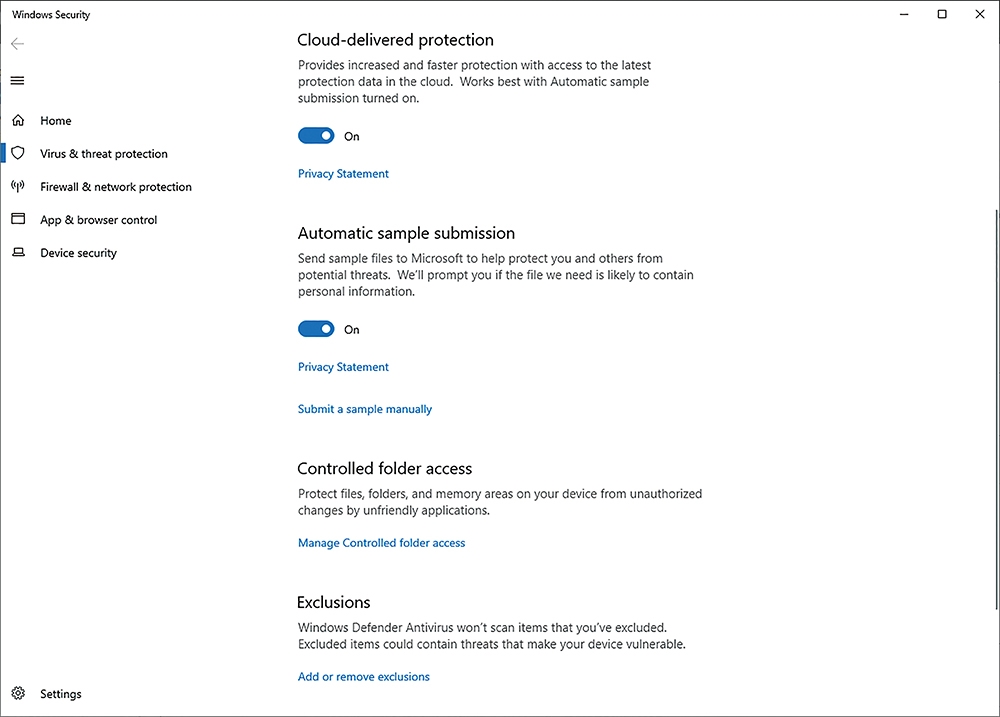

進一步點選「Windows Defender Antivirus」狀態的超連結,將會開啟如圖19所示的「Virus & threat protection」頁面,在此除了可以決定是否啟用即時保護功能外,也可設定啟用結合雲端樣本保護機制的功能,以及進一步設定受控制的資料夾存取權限與排除掃描的資料夾清單。前者能夠降低可能遭受勒索病毒惡意加密檔案的風險,後者可讓管理員將一些資料庫類型的檔案加以排除,以避免發生一些資料庫在存取的過程中遭到鎖定的問題,例如Exchange Server等等。

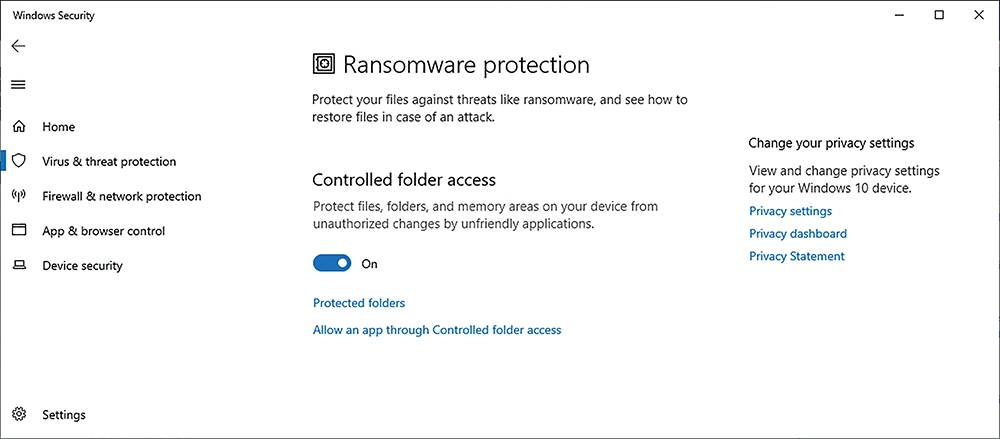

圖20所示是特別針對防範勒索病毒所設計的「Controlled folder access」功能設定,必須注意的是,此功能必須在已啟用即時保護(Real-Time Protection)功能時才能夠設定與使用。在系統預設的狀態下,已經加入了與個人有關的所有資料夾,若要額外新增其他資料夾,可點選「Protected folders」超連結來完成。如果需要開放給選定應用程式對於這些資料夾的存取權限,則點選「Allow an app through Controlled folder access」超連結,來管理合法的應用程式清單。

在防火牆的管理上,如圖21所示,雖然傳入與傳出規則的管理已經可以透過Windows Admin Center介面進行操作,但是若想要關閉或啟用特定網路的防火牆功能,目前仍必須透過桌面的「Settings」→「Windows Security」介面來完成。

如果是因為緊急的網路安全狀況(例如病毒擴散),而需要立即關閉所有連入的埠口與應用程式,此時只要在「Firewall & network protection」頁面中,先選擇網路再勾選「Block all incoming connections, including those in the list of allowed apps」選項即可。

建立Active Directory網域

以Windows為主的企業IT環境,其基礎建設肯定要有Active Directory網域,才能夠集中管理帳號、群組、網路資源、權限、存取稽核以及Windows用戶端的各項配置等設定,否則光是每一部Windows Server的帳戶、密碼以及權限的管理,就足以讓IT管理人員手忙腳亂,更不用說執行其他更有價值的任務。

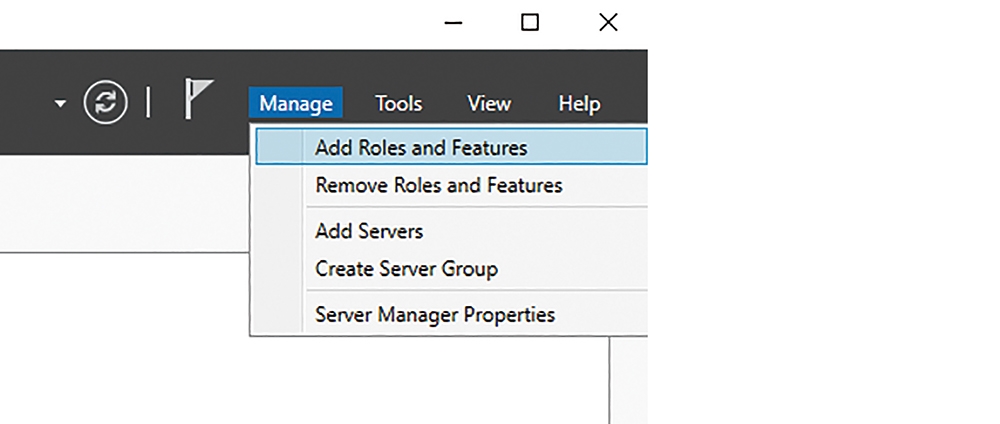

想要在現行的內部網路中透過Windows Server 2019來建立一個Active Directory網域是相當容易的,只要在作業系統完成初步安裝以及設定好前面所介紹過的電腦名稱、網路以及各項安全性配置,就可以在「Server Manager」介面的「Manage」選單中點選【Add Roles and Features】,如圖22所示。

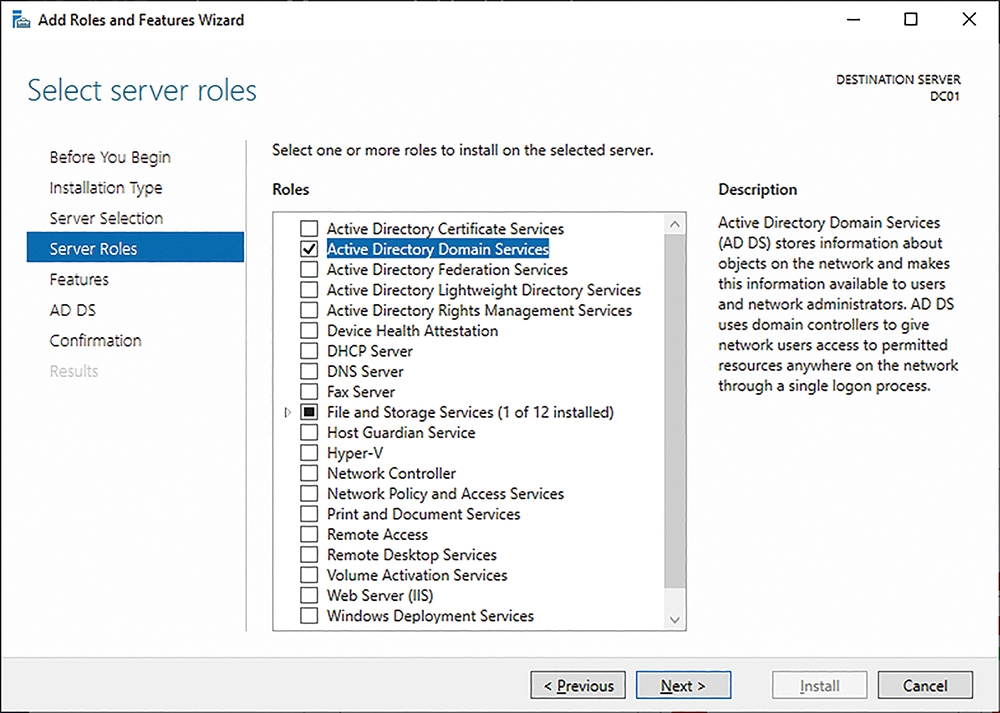

接著,在「Installation Type」頁面中選擇「Role-based or feature installation」並按下〔Next〕按鈕。來到「Server Selection」頁面後,從伺服器集區(Server Pool)中選取準備要安裝角色與功能的Windows Server,預設狀態下應該只會看見本機的主機名稱,再按下〔Next〕按鈕。如圖23所示,接著在「Server Roles」頁面內勾選「Active Directory Domain Services」並連續按下〔Next〕按鈕來完成安裝。

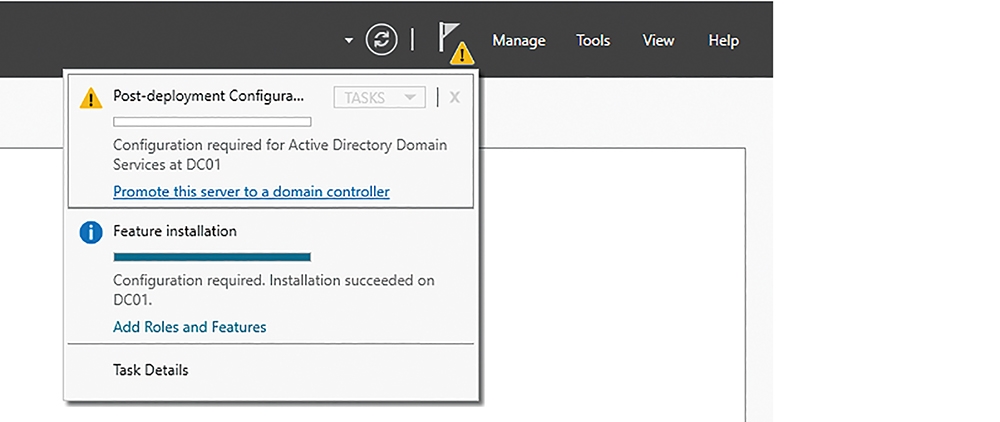

當成功安裝「Active Directory Domain Services」角色功能後,將可以發現在「Results」頁面中出現了緊接著必須完成的「Promote this server to a domain controller」超連結,如圖24所示,此項設定也可以事後再從「Server Manager」介面的警示通知選單中開啟。

開啟之後,將會來到「Deployment Configuration」頁面,選取「Add a new forest」設定並輸入根網域名稱(Root domain name),例如「lab04.com」,然後按下〔Next〕按鈕。

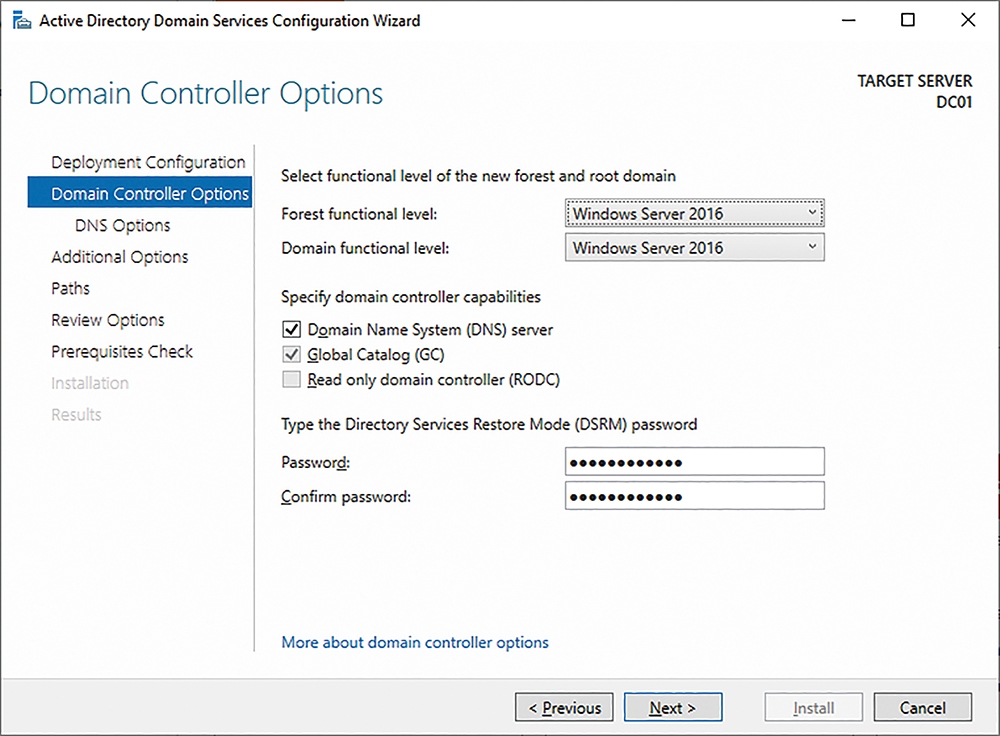

來到「Domain Controller Option」頁面後,如圖25所示依序設定樹系與網域的功能等級、網域控制站的功能用途,以及當進入到目錄還原模式(DSRM)時所需要驗證的密碼。這裡讓兩種功能等級均設定為【Windows Server 2016】,並且讓網域控制站也作為DNS及GC的主機,最後完成DSRM密碼設定並按下〔Next〕按鈕。

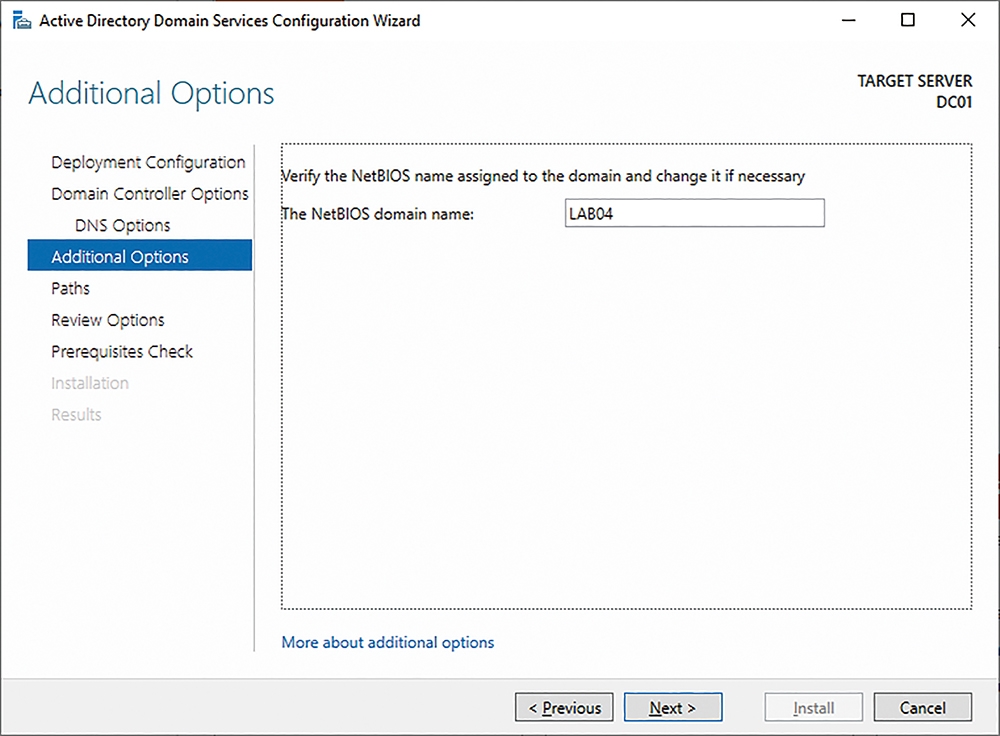

在「DNS Options」頁面中保留預設即可,並按下〔Next〕按鈕。如圖26所示,來到「Additional Options」頁面後,設定NetBIOS的網域名稱,原則上採用預設即可,按下〔Next〕按鈕繼續。

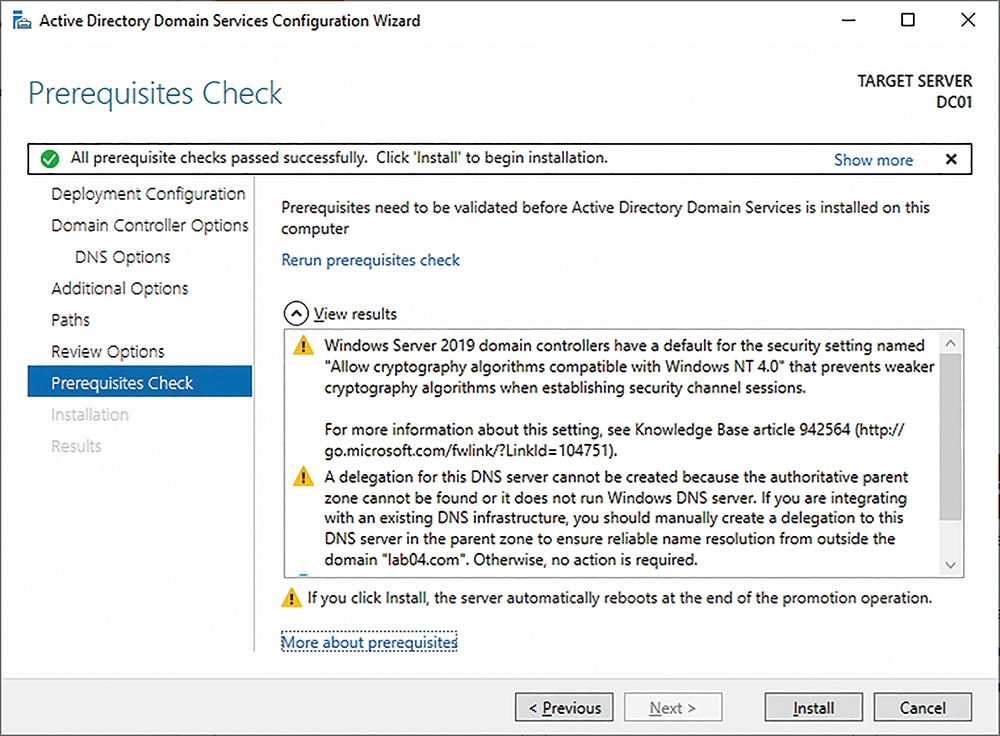

在「Paths」頁面中,可以分別設定AD DS資料庫、記錄檔以及SYSVOL資料夾的所在路徑。如圖27所示,最後在「Prerequisites Check」頁面中應該會看到一些警示訊息,只要沒有出現錯誤訊息,便可以按下〔Install〕按鈕開始建立根網域。

完成網域建立之後,此主機便會成為網域中的第一部網域控制站(DC),並且在重新開機之後正式生效,在「Server Manager」→「Local Server」頁面中,就可以檢視到目前的網域名稱。必須注意的是,無論是網域名稱或網域控制站的主機名稱,原則上後續都無法修改。

安裝憑證伺服器

在Windows Server的伺服器角色當中,通常有哪些伺服器角色會與網域控制站安裝在一起呢?答案是CA憑證伺服務器,其原因有二。首先,此伺服器角色是與網域內各種加密與數位簽章有關的應用,舉凡SSL網路連接、E-mail加密、E-mail簽章、檔案加密等等,都必須使用到它所發行的數位憑證進行加解密的處理。其二則是它的執行並不需要太多的系統資源,因此通常會選擇將它部署在擔任網域控制站的伺服器內。

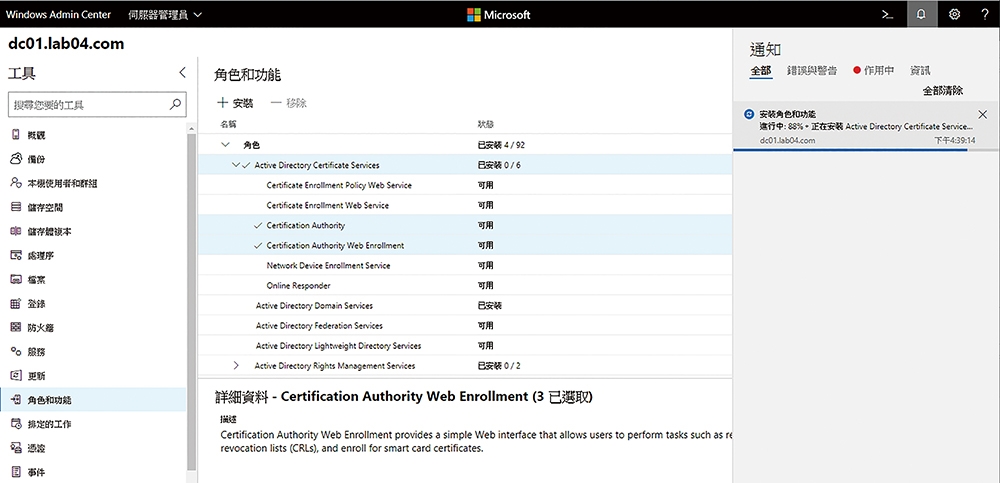

想要部署CA憑證伺服務器角色,除了可透過傳統MMC的Server Manager介面之外,也可以在Windows Admin Center的「角色和功能」頁面中,如圖28所示依序選取「Active Directory Certificate Services」以及旗下的「Certificate Authority」與「Certificate Authority Web Enrollment」功能選項,再按下「安裝」圖示按鈕。

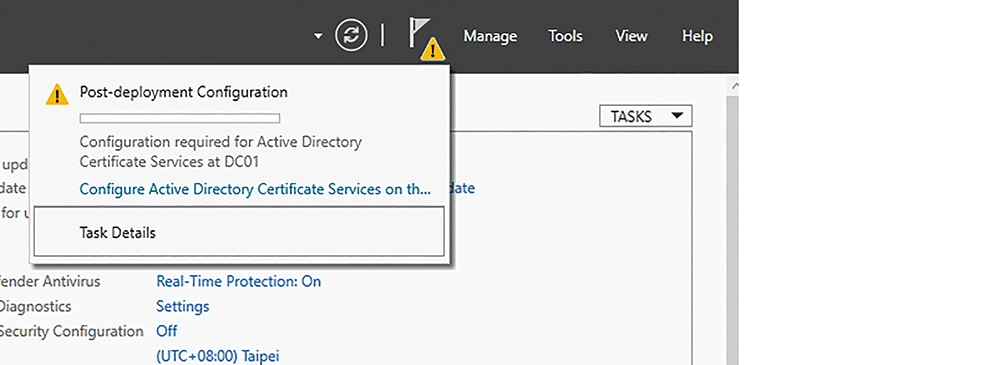

完成安裝之後,在Server Manager介面中將會看到如圖29所示的「Post-deployment Configuration」警示訊息,這表示緊接著還必須點選提示訊息中的超連結,來安裝此伺服器角色的必要設定,才能夠開始運行。

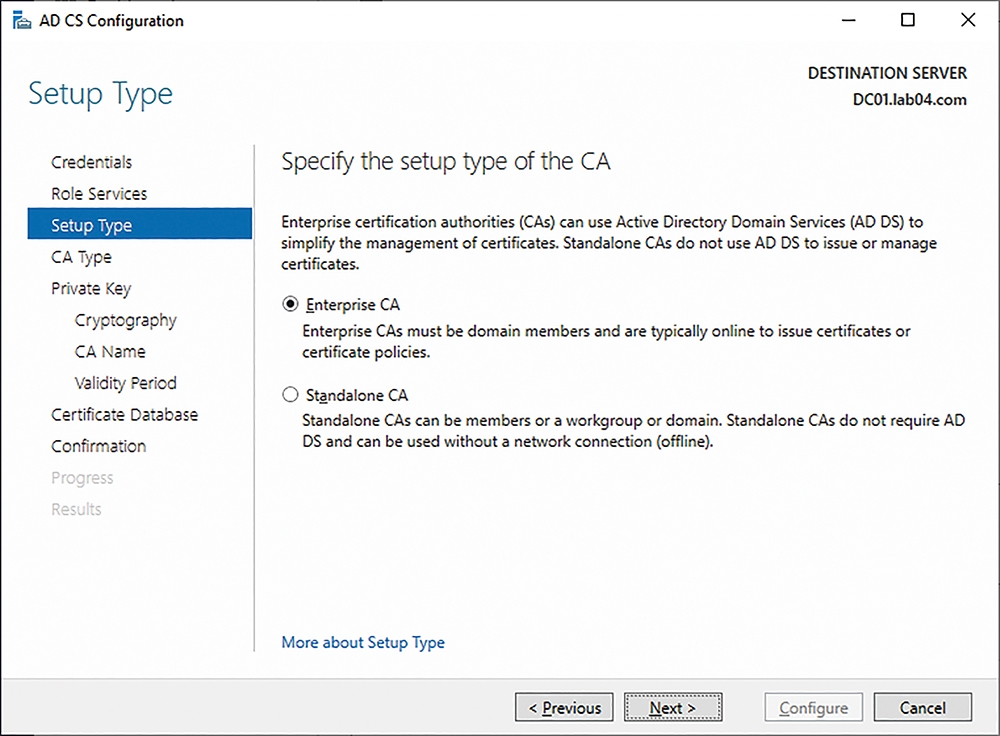

首先,在「Credentials」頁面中自訂以其他的管理員帳戶進行接下來的配置。按下〔Next〕按鈕後來到「Role Services」頁面,先確認已勾選「Certificate Authority」以及「Certificate Authority Web Enrollment」功能再按下〔Next〕按鈕。如圖30所示,接著在「Setup Type」頁面內選擇「Enterprise CA」類型並按下〔Next〕按鈕。

在「CA Type」頁面內,由於這裡部署的是第一部CA憑證伺服器,因此選取「Root CA」並按下〔Next〕按鈕。進入「Private Key」頁面,選擇建立新的或使用現有的私密金鑰,然後按下〔Next〕按鈕。接著是「Cryptography for CA」頁面,可以自訂加密演算法與金鑰長度,採用預設即可。而「CA Name」頁面內,可以自訂CA發佈者的一般名稱,建議採用預設,按下〔Next〕按鈕繼續。

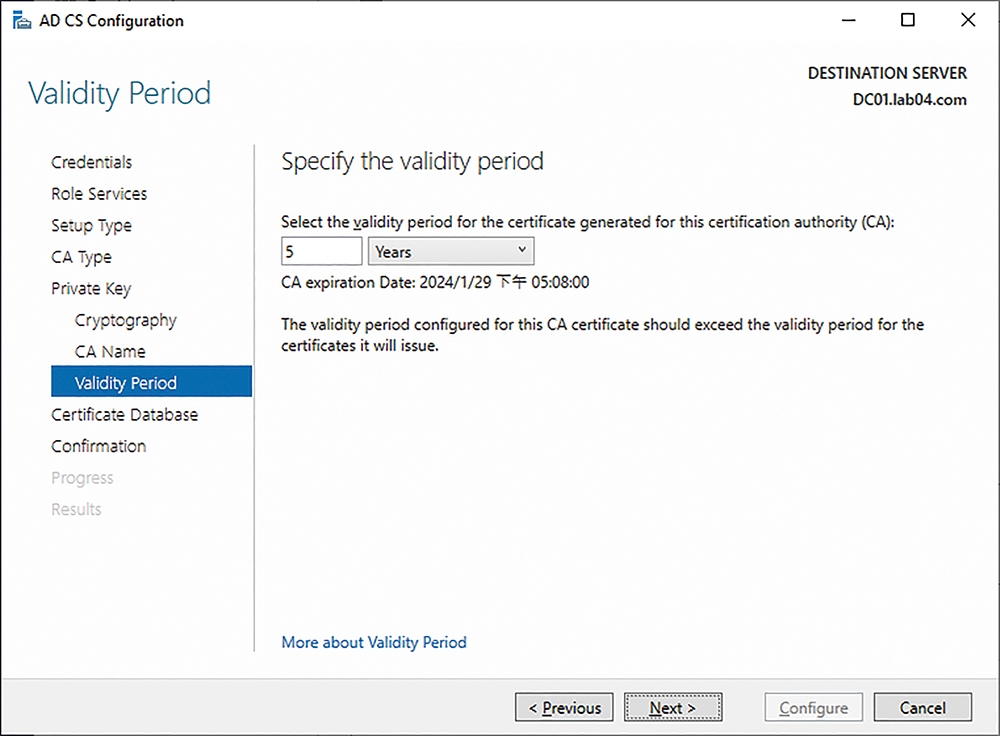

如圖31所示,在「Validity Period」頁面中,決定CA憑證產生後的有效期限(預設值=5年)。最後,連續按下〔Next〕按鈕至「Confirmation」頁面中,按下〔Configure〕按鈕即可完成配置。

設定Windows Admin Center憑證

有了CA憑證伺服器,就可以為前面所安裝的Windows Admin Center網站申請一個專屬的網站憑證,以便採用更加安全的SSL連接方式。關於伺服器憑證管理的方式有三種,分別是從MMC、CA網站以及IIS管理介面,這裡選擇從IIS管理介面來完成,原因是整個操作流程會簡化許多。首先,從伺服器管理員(Server Manager)的「Tools」選單來開啟它。

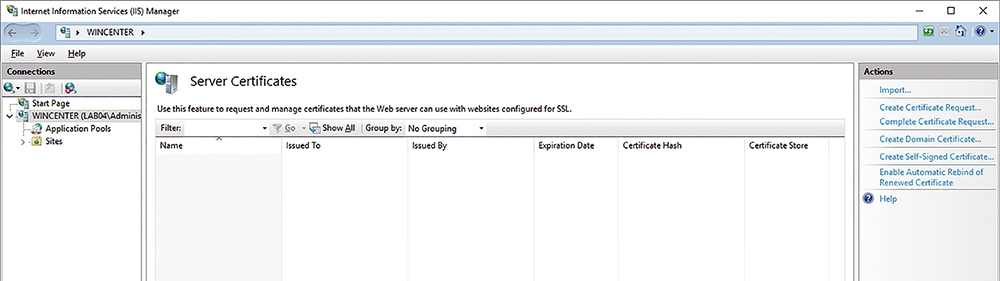

接著點選開啟伺服器節點頁面中的「Server Certificates」。如圖32所示,在其「Actions」功能選項中,點選「Create Domain Certificate」超連結。

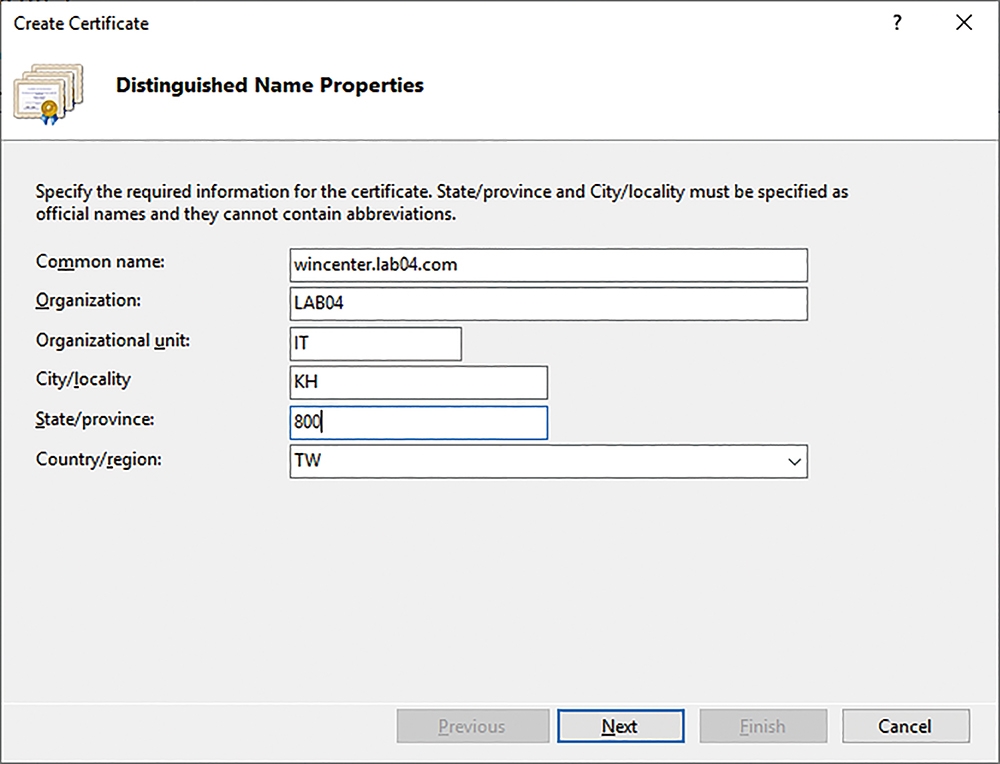

在「Distinguished Name Properties」頁面中,如圖33所示,除了必須輸入組織、組織單位、城市、國家等資訊外,最重要的是必須正確設定「一般名稱(Common name)」的欄位值,也就Windows Admin Center網站的完整連線名稱(FQDN),並且這個名稱必須已經登記在DNS服務的記錄內(例如wincenter.lab04.com)。設定完畢,按下〔Next〕按鈕。

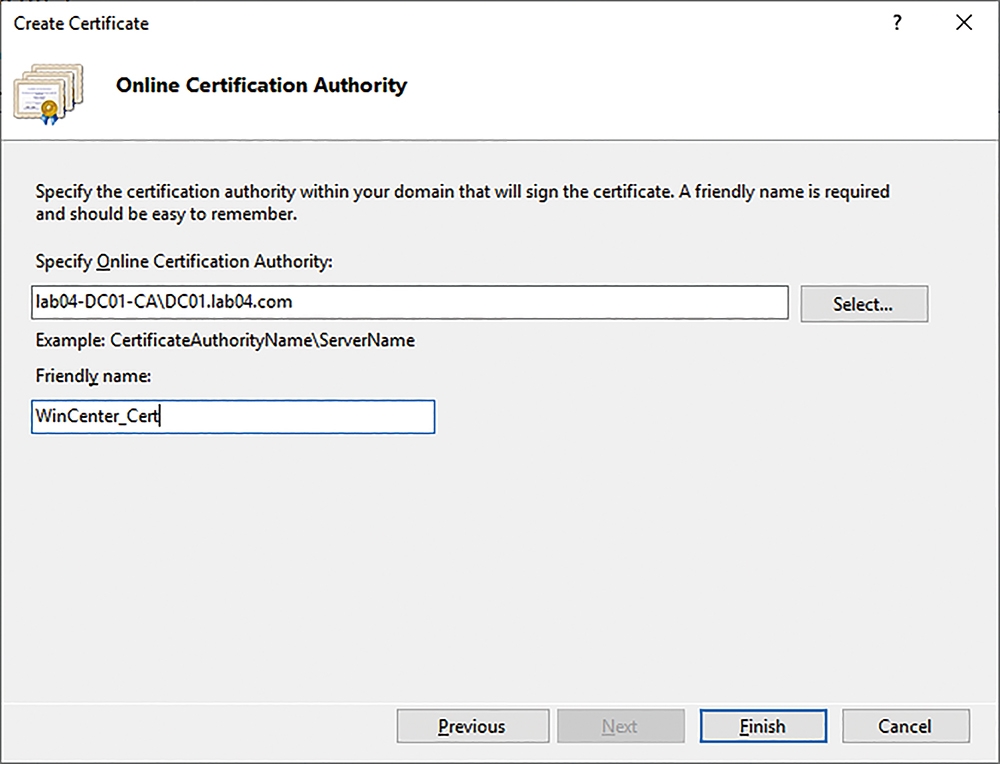

如圖34所示,接著在「Online Certification Authority」頁面中按下〔Select〕按鈕,挑選準備要連線申請的CA憑證伺服器,並且輸入一個新憑證的好記名稱,必須注意的是所選定的CA憑證伺服器,目前的服務必須是在啟動狀態。按下〔Finish〕按鈕,完成申請任務。

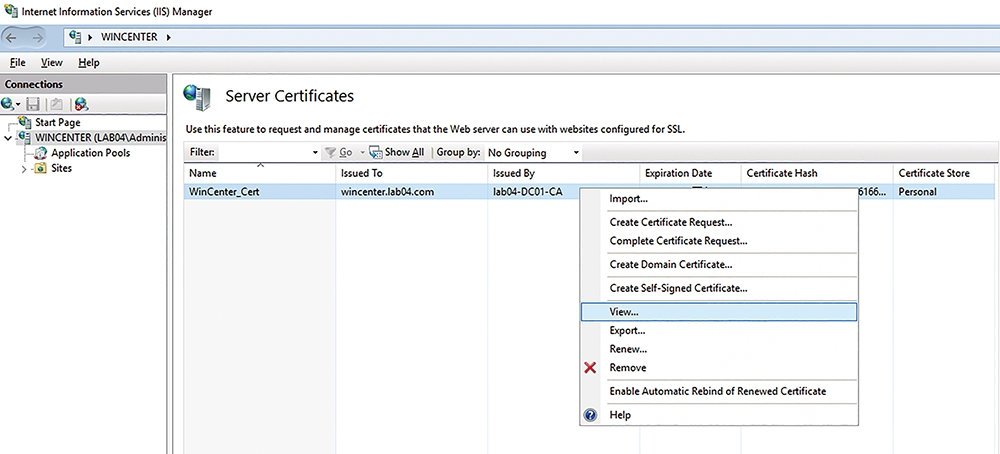

完成申請伺服器憑證後,在「Server Certificates」頁面中就能夠查看到剛剛所申請的憑證,如圖35所示,若選取它並按下滑鼠右鍵,將可以選擇執行【檢視(View)】、【匯出(Export)】、【重整(Renew)】或【移除(Remove)】選項,此時選擇點選【View】。

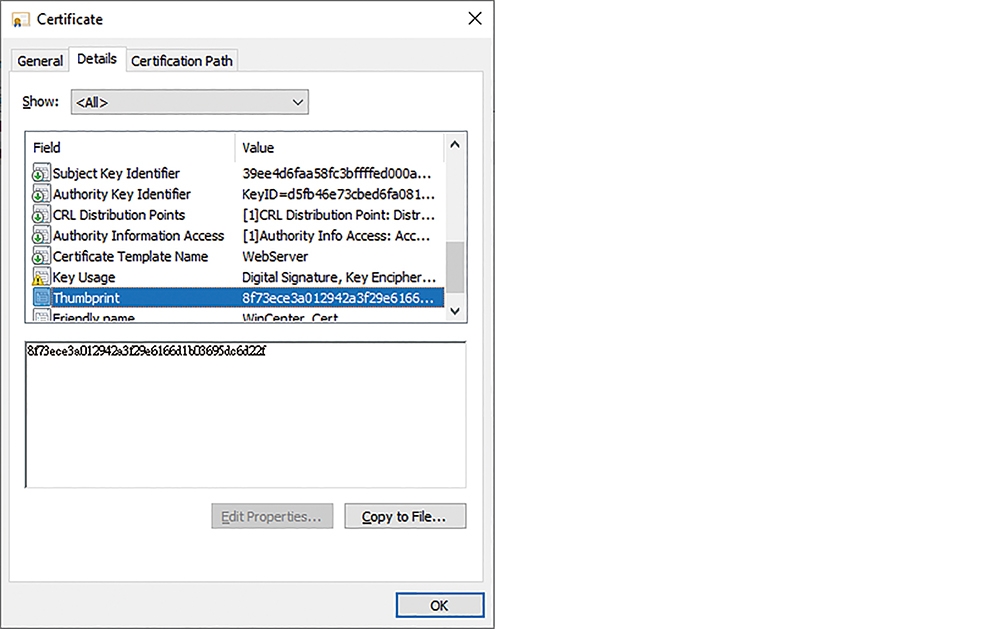

如圖36所示,開啟至「Certificate」頁面的〔Details〕頁籤內,將「Thumbprint」欄位值複製起來,待會兒在SSL憑證的設定中會使用到。

在複製了伺服器憑證的「Thumbprint」欄位值後,就可以再次執行Windows Admin Center安裝程式,並選擇「變更」,即可將閘道SSL憑證的指紋設定完成,圖37所示是在全新的安裝中完成憑證的指紋設定。只要完成上述設定,往後連線Windows Admin Center網站時,便可以改為輸入全新配置的HTTPS網址(例如https://wincenter.lab04.com),不會再有像自我簽署SSL憑證60天到期的問題。

結語

IT部門若想要讓組織中各種的應用程式與服務,持續運行在一個更安全、更穩定以及更快速的雲端架構內,選擇全面部署(升級)至Windows Server 2019已是當務之急,因為它集合了現今所有最先進的IT技術,包括支援最新的硬體規格、安全防護機制、虛擬化平台技術、軟體定義管理、異質平台整合以及混合雲管理等等。

針對許多計畫以大數據為基礎進而發展人工智慧、物聯網等應用的需求,必須要有一個全方位穩定運行的雲端基礎架構,在此強烈建議IT部門全面採用Windows Server 2019雲端作業系統,也就是從Host OS、Guest OS、Storage、Cluster到Web Site皆以Windows Server 2019內建的相關服務與功能來完成部署,如此不僅可加速組織向上發展的進程,也能夠同時簡化IT在雲端維運的複雜度,為經營者、使用者、維運者帶來全面三贏局面。

「梦想一旦被付诸行动,就会变得神圣,如果觉得我的文章对您有用,请帮助本站成长」

上一篇:手把手教你搭建 MySQL 主从复制经典架构(一主一从.主主.一主多从,多主一从)

下一篇:RAID0.RAID1,RAID5,RAID10,介绍与应用,容量计算方法

从有人以来就没有比张麻子更邪恶 张口闭口为人民,害死几千万人还为人民,为自己的皇位还差不多,...

评:深度解析《让子弹飞》求科学离线插件,谢谢!34401355@qq.com

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程求科学离线插件,谢谢!!!

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程