精彩评论

- 张麻子是杂种(2个月前 (12-09))

从有人以来就没有比张麻子更邪恶 张口闭口为人民,害死几千万人还为人民,为自己的皇位还差不多,...

评:深度解析《让子弹飞》 al2359(3年前 (2023-02-06))

求科学离线插件,谢谢!34401355@qq.com

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程al2359(3年前 (2023-02-06))

求科学离线插件,谢谢!!!

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程

| ca.cer | 中间证书和根证书 |

| nginx.cn.cer | 你申请的ssl证书 |

| fullchain.cer | 包括了 ca.cer 和 nginx.cn.cer 的全链证书 |

| nginx.cn.key | 证书的私钥 |

詳細指令的可以參考:

The Most Common OpenSSL Commands

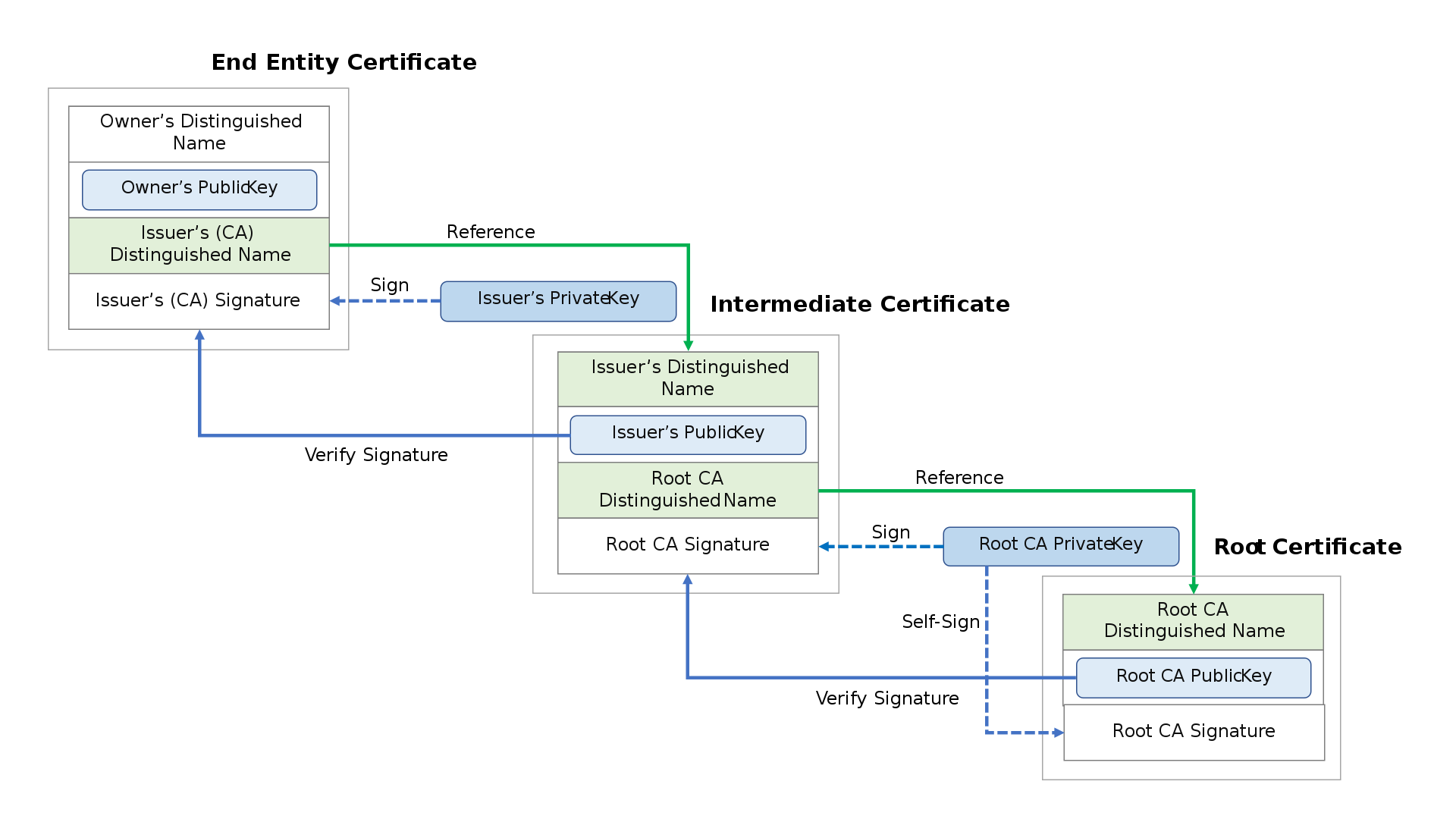

申請憑證流程概念:

自產Server Key生成CSR > 上傳至憑證組織基於CSR產出憑證下載 > 設定至Web Server

$ openssl genrsa -out root-ca.key使用DES3密碼私鑰:

openssl genrsa -des3 -out rootca.key 2048

$ openssl req -new -key root-ca.key -out root-ca.csr$ openssl x509 -req -days 3650 -sha1 -extfile /etc/ssl/openssl.cnf -extensions v3_ca -in root-ca.csr -signkey root-ca.key -out root-ca.crt自簽快速指令:

openssl req -days 3650 -nodes -new -x509 -keyout root-ca.key -out root-ca.crt

$ openssl genrsa -out server.key

$ openssl req -new -key server.key -out server.csr$ openssl x509 -req -days 365 -sha1 -extfile /etc/ssl/openssl.cnf -extensions v3_req -CA root-ca.crt -CAkey root-ca.key -CAserial rootca.srl -CAcreateserial -in server.csr -out server.crtCSR/CRT設定含SAN多網域:Certificate(CSR) configuration file

生成CSR時需輸入Owner資訊如下:

Country Name (2 letter code) [XX]: TW

State or Province Name (full name) []: Taiwan

Locality Name (eg, city) [Default City]: Taipei

Organization Name (eg, company) [Default Company Ltd]: YIDAS Co., Ltd

Organizational Unit Name (eg, section) []: IT

Common Name (eg, your name or your server's hostname) []: code.yidas.com

Email Address []:myintaer@gmail.com後面Extra的部分可以直接

Enter略過

code.yidas.comMulti-Domain SSL Setup with “Subject Alternative Names”

可依據廠商的要求分隔

*.yidas.comPrivate key作為解密用途,通常會多包passpharse。

$ openssl rsa -check -in privateKey.key$ openssl rsa -in privateKey.pem -out privateKey-nopass.pem一般為兩種,分Binary以及Text:

.der, .cer.pem, .certPEM Wiki: https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail

副檔名

.crt並未定義歸類,一般兩種格式都有混用

.p7b, .p7c, .keystore.pfx, .p12, pkcs12# 解包轉成PEM (Cert & Key)

$ openssl pkcs12 -in mycert.p12 -out file.key.pem -nocerts -nodes

$ openssl pkcs12 -in mycert.p12 -out file.crt.pem -clcerts -nokeys

# 解包轉成Bundle PEM (Cert + Key + 中繼憑證)

$ openssl pkcs12 -in mycert.p12 -out file.bundle.pem -nodesopenssl req -text -noout -verify -in CSR.csropenssl x509 -noout -text -in cert.pem

# 檢視DER格式證書

openssl x509 -text -noout -inform DER -in cert.der

# 顯示全部憑證鏈(View full-chain)

openssl crl2pkcs7 -nocrl -certfile full-chain.pem | openssl pkcs7 -print_certs -text -noout

# 檢視Fingerprint

openssl x509 -noout -fingerprint -sha256 -inform pem -in [cert.pem]

openssl x509 -noout -fingerprint -sha1 -inform pem -in [cert.pem]

openssl x509 -noout -fingerprint -md5 -inform pem -in [cert.pem]可由

CA:FALSE欄位辨識憑證是否為終端憑證

Subject Key Identifier為目前憑證指紋、Authority Key Identifier為上層憑證指紋

echo | openssl s_client -showcerts -servername target.host -connect target.host:443openssl verify server-cert.pem

# 驗證包含中繼憑證

openssl verify -untrusted intermediate.cert.pem cert.pem

# 驗證是否為CA簽發

openssl verify -CAfile ca.pem -untrusted intermediate.cert.pem cert.pem# DER to PEM

openssl x509 -inform der -in certificate.cer -out certificate.pem

# PEM to DER

openssl x509 -outform der -in your-cert.pem -out your-cert.cer

# to PFX(PKCS#12)

openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.cert -certfile CACert.certroot.cer //根憑證檔

server.cer //伺服器憑證檔(網域憑證)

uca_1.cer //中繼憑證檔1

uca_2.cer //中繼憑證檔1其中,中繼憑證若為多個如上例,則將中繼憑證倒序合併至單檔:

cat uca_2.cer uca_1.cer > uca.cer目前我尚未看過有人將Root CA也加入Chain

另外我方會有當時拿去申請憑證的CSR及其Pricate Key:

self-ssl.key // 所謂Server.key,HTTPS Server設定所需

self-ssl.csr // 由Private Key產生之CSR用於上傳申請憑證Configuring HTTPS servers - SSL certificate chains

不同於Apache,中繼憑證是可以直接Bundle至網域憑證中:

cat uca.cer server.cer > full-chained.cerserver {

listen 443 ssl;

server_name www.example.com;

ssl_certificate full-chained.cer;

ssl_certificate_key server.key;

...

}憑證檔常態目錄:

/etc/pki/tls/注意:Nginx若沒有設定SSL憑證路徑,則HTTPS連線會自動被中斷

Apache SSL/TLS Strong Encryption: How-To

Apache SSLCertificateChainFile Directive

Apache的中繼憑證是獨立設定的。

SSLEngine On

SSLCertificateFile /etc/ssl/server.cer

SSLCertificateKeyFile /etc/ssl/server.key

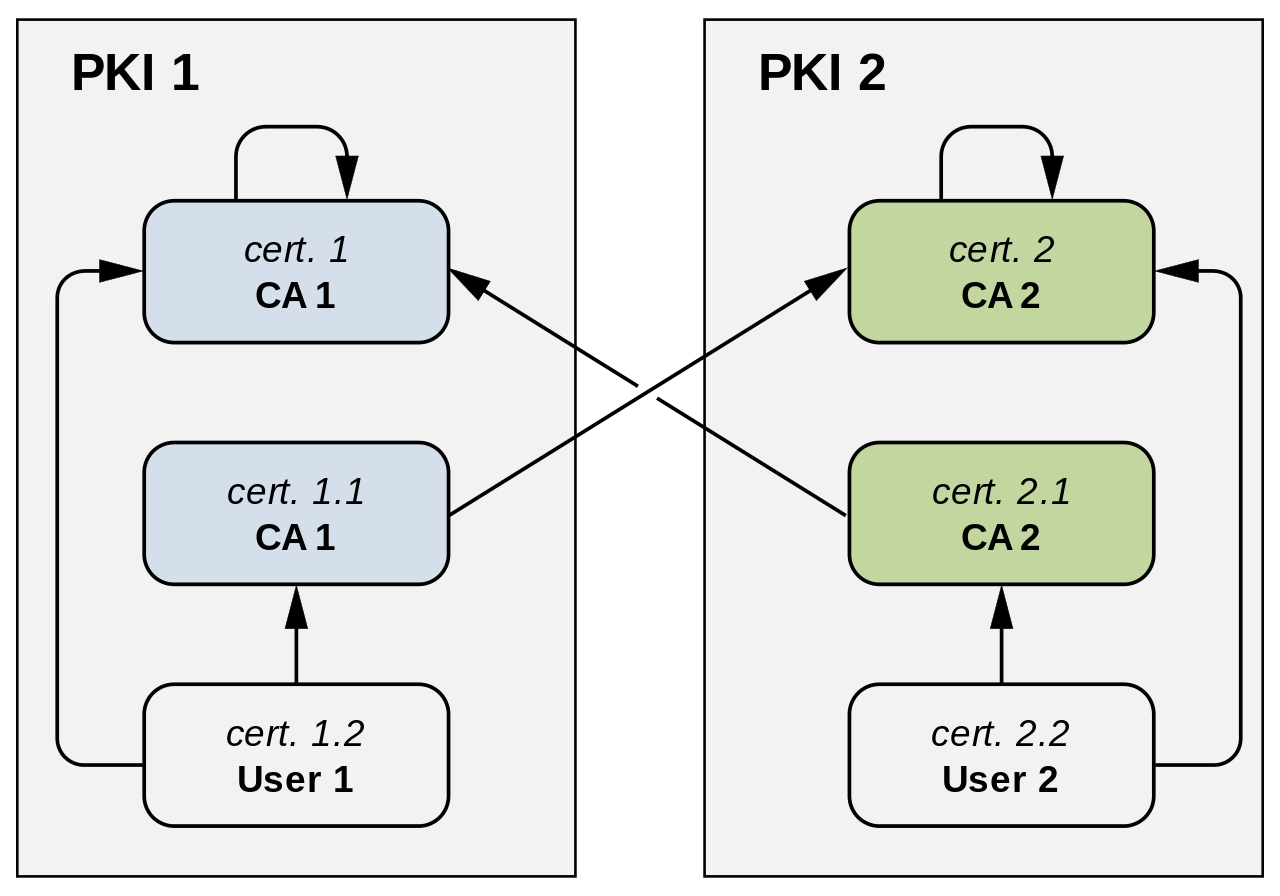

SSLCertificateChainFile /etc/ssl/uca.cerWiki: 憑證鏈和交叉認證

Authority Key Identifier),讓憑證可以一對多向上對應到不同張CA憑證來達到多條合法的憑證鏈Subject Key Identifier與公鑰,其中透過交互認證簽發的CA憑證會有Authority Key Identifier再做對應,

「梦想一旦被付诸行动,就会变得神圣,如果觉得我的文章对您有用,请帮助本站成长」

下一篇:PVE修改IP和节点名称

从有人以来就没有比张麻子更邪恶 张口闭口为人民,害死几千万人还为人民,为自己的皇位还差不多,...

评:深度解析《让子弹飞》求科学离线插件,谢谢!34401355@qq.com

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程求科学离线插件,谢谢!!!

评:改版梅林固件安装SS【shadowsocks】科学上网插件教程